| Главная » Статьи » Аналитика, тесты |

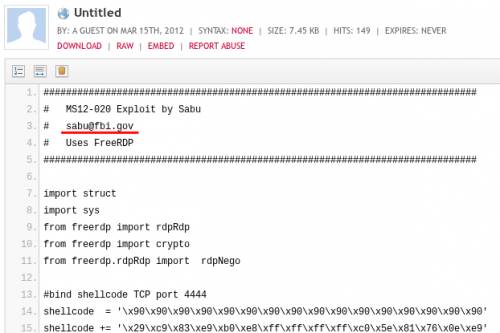

Уже шесть месяцев продолжается расследование истории троянской программы Duqu. В марте экспертам из ЛК удалось установить, на каком именно языке был написан код Фреймворка троянца. Это стало возможным благодаря помощи международного комьюнити, приславшего несколько сотен версий и предположений. Фреймворк Duqu был написан на C и скомпилирован с помощью MSVC 2008 с опциями "/O1" и "/Ob1". При разработке, скорее всего, использовалось собственное объектно-ориентированное расширение языка С, обычно называемое «ОО С». Событийно-ориентированная архитектура была разработана как часть Фреймворка или в рамках расширения ОО С. Код общения с C&C мог быть позаимствован из другого программного проекта и затем адаптирован к задачам проекта Duqu. Эксперты полагают, что вредоносная программа создавалась профессионалами, использующими наработки программистов «старой школы». Подход, который использовали авторы Duqu, обычно встречается в серьезных программных проектах, и почти никогда — во вредоносных программах. Это ещё раз указывает на то, что Duqu, как и Stuxnet, — уникальная разработка, выделяющаяся на фоне всех вредоносных программ. Когда в проект инвестировано столько средств, сколько их было инвестировано в разработку Duqu и Stuxnet, невозможно просто взять и закрыть проект. В марте в «дикой природе» был обнаружен новый драйвер, практически аналогичный тем, которые ранее использовались в Duqu. Однако известные ранее драйверы были созданы 3 ноября 2010 и 17 октября 2011 года, а новый драйвер — 23 февраля 2012 года. Это означает, что после четырех месяцев перерыва авторы Duqu вновь вернулись к работе. Новый драйвер Duqu совпадает по функциональности с предыдущими известными нам версиями. Отличия в коде незначительные, но свидетельствуют о проделанной «работе над ошибками», направленной на противодействие детектированию файла. Основной модуль Duqu, связанный с этим драйвером, обнаружен не был. Борьба с киберкриминаломОтключение второго ботнета Hlux/Kelihos«Лаборатория Касперского» совместно с CrowdStrike Intelligence Team, Dell SecureWorks и Honeynet Project обезвредила второй ботнет Hlux/Kelihos. Этот ботнет исследователи называют Kelihos.B, подчеркивая, что при его создании был использован второй модифицированный вариант оригинального бота. 21 марта мы начали ввод в ботсеть специального sinkhole-маршрутизатора. Мы стремились к тому, чтобы зараженные машины стали общаться только с выделенным нами маршрутизатором. Через неделю после начала операции с нашим sinkhole-маршрутизатором взаимодействовали более 116 000 ботов. Таким образом мы смогли «отобрать» управление ботами у хозяев ботнета: Операции по перехвату управления ботсетями, как правило, приводят к тому, что ботмастеры пытаются возобновить работу ботнета, выпуская новую версию бота и начав кампанию по вовлечению новых машин в ботнет. Именно по такому сценарию развивались события в сентябре — после нейтрализации первого ботнета Hlux/Kelihos. Так случилось и в марте. Новая, третья версия бота — Kelihos.C — была замечена нами спустя несколько дней после начала sinkhole-операции. Судя по всему, ботмастеры были готовы к нейтрализации их ботнета в любой момент и приступили к «плану Б». В Kelihos.C так же, как и в Kelihos.B, было замечено изменение ключей RSA, используемых для шифрования некоторых структур сообщений. В связи с быстрым выпуском хозяевами ботнета очередной новой версии бота некоторые исследователи скептически высказались относительно эффективности нейтрализации ботнетов методом sinkhole. Несмотря на это, мы все же склонны думать, что заметно усложняем жизнь ботоводам, вынуждая их изыскивать средства на распространение нового бота и заражение новых машин. Кроме того, пока архитектура и протокол новых версий бота не претерпевает существенных изменений, борьбу с ботнетом можно успешно продолжать. Окончательную же победу над ботнетом можно ожидать только после ареста тех, кто за ним стоит. Атака на ZeuS и его хозяевВ середине марта Microsoft совместно с ассоциацией электронных платежей NACHA и некоммерческой организацией FS-ISAC, представляющей интересы американских финансистов, провела еще одну атаку на ботоводов, которая получила название «операция b71». С разрешения суда был захвачен ряд серверов — центров управления самых активных и многочисленных ботнетов, построенных на базе ZeuS. Компания Microsoft нацелилась также на выявление лиц, причастных к разработке и распространению ZeuS и подобных ему троянцев, таких как SpyEye и Ice-IX (последний создан на основе украденных и опубликованных исходников ZeuS). Microsoft подала коллективный иск против 39 анонимов, причастных к созданию вредоносного кода и ботнетов на его основе. Будем надеяться, что начинание Microsoft подхватят правоохранительные органы США, и в результате их совместных действий с правоохранительными органами других стран злоумышленники будут найдены и предстанут перед судом. Ведь только такие меры могут нанести удар по распространению банковских троянцев. По оценкам Microsoft, совокупный ущерб от ZeuS, SpyEye и Ice-IX уже составляет около полумиллиарда долларов. Арест злоумышленников, использовавших CarberpРоссийские правоохранительные органы совместно с исследовательской группой Group-IB завершили расследование преступной деятельности группы лиц, участвовавших в краже денег с использованием известного банковского троянца Carberp. Пресс-служба Управления «К», сообщила, что в группу входило восемь человек, жертвами злоумышленников были клиенты десятков российских банков и было совершенно хищений на сумму около 60 млн рублей. Результатом расследования стал арест злоумышленников. В России сообщения об арестах киберпреступников появляются нечасто, и эта новость не могла не порадовать. Однако речь в данном расследовании идет об одной-единственной группе, которая использовала готовый код Carberp, а также пользовалась услугами партнерских сетей для его распространения. В публичном заявлении говорится, что арестованная группа состояла из ботмастеров, а также «денежных мулов», которые снимали похищенные деньги в банкоматах. Таким образом, автор троянца и владельцы «партнерок» остаются на свободе. Троянец Carberp продолжает продаваться на специализированных форумах, а значит, его все еще используют и будут использовать другие группы. В частности, на сегодняшний день мы следим за активностью нескольких ботнетов Carberp. Принадлежат ли они к одной группе или нескольким разным, нам неизвестно. Атаки на пользователей«Бестелесный» ботВ середине марта эксперты «Лаборатории Касперского» обнаружили уникальную атаку, в ходе которой злоумышленники использовали вредоносную программу, способную функционировать без создания файлов на зараженной системе. Для распространения вредоносного кода была задействована тизерная сеть, включающая в себя ряд популярных российских новостных ресурсов. Вместе с одним из тизеров в JS-скрипте на сайте загружался iframe, перенаправляющий пользователя на вредоносный сайт, находящийся в зоне .EU, с Java-эксплойтом. В отличие от стандартных drive-by атак в данном случае вредоносная программа не загружалась на жесткий диск, а функционировала исключительно в оперативной памяти компьютера. Действуя как бот, зловред посылал на сервер злоумышленников запросы и данные об истории посещения сайтов из браузера пользователя. Если в переданных данных содержалась информация об использовании системы дистанционного банковского обслуживания, на зараженный компьютер устанавливался троянец Lurk, предназначенный для хищения конфиденциальных данных пользователей для доступа к системам онлайн-банкинга ряда крупных российских банков. Атака была нацелена на российских пользователей. Однако мы не исключаем, что тот же эксплойт и тот же «бестелесный» бот могут быть использованы и против жителей других стран — распространяться они могут при помощи аналогичных зарубежных баннерных или тизерных сетей. Мы впервые за несколько лет столкнулись с редкой разновидностью зловредов — так называемыми «бестелесными» вредоносными программами. То, что они функционируют исключительно в оперативной памяти зараженного компьютера, значительно усложняет процесс их обнаружения с помощью антивируса. Несмотря на то что «бестелесные» программы способны работать только до перезагрузки операционной системы, вероятность того, что пользователь вновь попадет на зараженный сайт, достаточно высока. Эксперты «Лаборатории Касперского» предупреждают, что единственным надежным способом защиты от вредоносных программ, использующих уязвимости, является своевременная установка обновлений. В данном случае для устранения уязвимости CVE-2011-3544 в Java рекомендуется установка патча от Oracle, который можно скачать здесь. Очередная кража сертификатовВсе чаще мы сталкиваемся с подписанными вредоносными программами. В середине марта в очередной раз были обнаружены вредоносные программы, подписанные действительными цифровыми сертификатами, — троянцы Mediyes. Было найдено множество файлов дропперов, подписанных в разное время, начиная с декабря 2011 года до 7 марта 2012 года. Во всех случаях был использован сертификат, выданный швейцарской компании "Conpavi AG”. Эта компания работает с государственными органами Швейцарии — муниципалитетами, правительствами кантонов и т.д. Возможно, злоумышленники сумели заразить компьютер(ы) в этой компании и украсть сертификат, который впоследствии и использовался для подписи вредоносных файлов. (Например, такой функционал имеет известная программа-шпион ZeuS — она ищет на зараженной машине сертификаты и, если находит, высылает злоумышленнику.) В таком случае, то, что в инциденте были так или иначе замешаны государственные органы, ничего хорошего не сулит, — кто знает, к каким еще данным, относящимся к муниципальному управлению, получили доступ мошенники. Mediyes сохраняет в системную папку с драйверами свой драйвер, который затем внедряет вредоносную библиотеку в браузер. В результате, если пользователь делает запросы в поисковых системах Google, Yahoo и Bing, то они отправляются на сервер злоумышленников, а в ответ присылается список ссылок от партнерской программы Search123, работающей по схеме pay-per-click. По этим ссылкам вредоносная библиотека скрытно имитирует клики пользователя, что приносит доход злоумышленникам. Вредоносные расширения для браузера ChromeВ начале марта эксперты «Лаборатории Касперского» обнаружили очередное вредоносное расширение для браузера Google Chrome. Зафиксированная экспертами ЛК атака была нацелена на пользователей Facebook из Бразилии. Однако ничто не мешает злоумышленникам таким же образом атаковать и пользователей из других стран. В социальной сети Facebook распространялись ссылки, которые якобы вели на полезные приложения: «Измени цвет своей странички», «Узнай, кто посещает твою страничку» или «Узнай, как удалить вирус со своей странички в Facebook». Если пользователь соглашался с установкой приложения, его направляли на сайт официального интернет-магазина Chrome, где под видом «Adobe Flash Player» и располагалось вредоносное расширение для браузера Google Chrome. Рядовому пользователю сложно разобраться во всех тонкостях публикации приложений на сайте магазина Google Chrome. Пользователь видит официальный сайт Google и никак не ожидает, что там могут находиться вредоносные программы. Проблема в том, что на самом деле возможность публикации расширений для Google Chrome доступна практически каждому — для этого достаточно иметь учетную запись Google. Имея такую запись, можно через соответствующий раздел отослать в интернет-магазин Google Chrome собственноручно созданное приложение. После установки вредоносного расширения на компьютер пользователя злоумышленники получали полный контроль над учетной записью Facebook жертвы. В описываемом инциденте после установки на компьютер расширение загружало с командного центра злоумышленника вредоносный скрипт. Когда пользователь заходил на свою страницу в Facebook, вредоносный скрипт вставлялся в html-код странички. Назначением этих вредоносных скриптов, в частности, была накрутка like’ов страничкам Facebook, на которые укажет злоумышленник, и размещение сообщений на страничке пользователя. В их числе было и сообщение от имени самого пользователя, который якобы советовал установить вредоносное расширение. Компания Google быстро удалила вредоносное приложение после того, как ей о нем сообщили. Однако злоумышленники уже создали новые подобные расширения и разместили их там же — в интернет-магазине Chrome. MS12-020 RDP ExploitВ марте вышел очередной патч от компании Microsoft. Патч закрывал критическую уязвимость в службе Microsoft Terminal Services, которая известна также как Remote Desktop. Уязвимость оказалась весьма критичной. Она относилась к разряду уязвимостей использования памяти после ее освобождения и находилась в коде, работающем в нулевом кольце, — то есть код исполнялся с правами локальной системы. Первоначально уязвимость нашел исследователь Luigi Auriemma. Он создал сетевой пакет, который выводил из строя (Denial of Service) службу Remote Desktop. Исследователь передал подробную информацию в соответствующий отдел Microsoft. Путь, по которому дальше прошла эта информация, остается загадкой. Стало лишь известно, что она всплыла в глобальной Сети, и вместо простых общих формулировок от Microsoft потенциальные атакующие получили пример эксплуатации уязвимости в сервисе Remote Desktop. В интернете сразу же появилось немало желающих найти работающий эксплойт для данной уязвимости: кто-то искал эксплойт для проведения атак, кто-то хотел подтвердить существование эксплойта и предупредить мир об опасности. Некоторые исследователи уже начинали готовиться к эпидемии сетевых червей, эксплуатирующих данную уязвимость. И разработчики эксплойтов не заставили себя ждать: появились первые версии кода, предлагающие несанкционированный удаленный доступ к Windows-компьютерам через Remote Desktop. Впрочем, с самого начала одна из версий выглядела как розыгрыш: Авторство данного эксплойта приписывается хакеру Sabu, представителю хакерской группировки Lulzsec, которого его соратники недавно обвинили в передаче ФБР информации о других членах группы, что привело к их аресту. Код написан на языке Python и использует модуль freerdp, как видно из текста выше. Но никакого известного публично модуля freerdp для Python не существует. Есть свободная открытая реализация протокола Remote Desktop, известная как FreeRDP, однако сами разработчики не располагают сведениями о реализации поддержки freerdp на платформе Python. Это действительно было шуткой. И не единственной. Новые реализации эксплойта стали расти, как грибы после дождя, однако ни одна из них не приводила к действительному удаленному исполнению кода. Появился даже специализированный ресурс с говорящим именем istherdpexploitoutyet.com (т.е. "появился ли уже RDP-эксплойт?”). Мы до сих пор не видели эксплойта, который мог бы привести к удаленному исполнению кода через Remote Desktop. Большинство предложенных реализаций либо не оказывали эффекта, либо приводили к отказу системы в обслуживании, вызывая небезызвестный BSOD. В любом случае, мы рекомендуем всем владельцам Microsoft Windows проверить, используется ли у них служба Remote Desktop. Если она используется, то следует как можно быстрее установить патч от Microsoft и задуматься над тем, действительно ли эта служба нужна на вашей системе. Мы обязательно сообщим, если появится рабочий эксплойт, приводящий к удаленному исполнению кода, а пока вы можете легко проверить на этом сайте: http://rdpcheck.com, является ли ваш сервер в интернете уязвимым для возможных RDP-атак. Угрозы для MACВ течение всего месяца эксперты наблюдали небывалую активность вредоносных программ, написанных под MAC OS. Пожалуй, самым громким событием стала обнаруженная компанией AlienVault Labs спам-рассылка на адреса тибетских организаций, в которой распространялись ссылки на JAVA эксплойт Exploit.Java.CVE-2011-3544.ms. Этот эксплойт устанавливает на компьютеры пользователей вредоносные программы в зависимости от ОС жертвы. В данном случае на компьютеры пользователей MAC OS устанавливался Backdoor.OSX.Lasyr.a, а на компьютеры пользователей Windows — Trojan.Win32.Inject.djgs (троянец был подписан просроченным сертификатом, выданным китайской компанией «WoSign Code Signing Authority»). Отметим, что при проведении атаки злоумышленники использовали одни и те же северы для управления обеими вредоносными программами. Данная атака оказалась не единственным примером использования Китаем вредоносных программ в атаках на тибетские организации. Уже неделю спустя в аналогичной спам-рассылке был обнаружен DOC файл, детектируемый «Лабораторией Касперского» как Exploit.MSWord.CVE-2009-0563.a. Этот эксплойт заражал компьютеры пользователей MAC OS X вредоносной программой Backdoor.OSX.MaControl.a. Примечательно, что данная вредоносная программа получала команды для зараженных компьютеров с сервера freetibet2012.xicp.net, находящегося на территории Китая. В марте была также обнаружена новая модификация вредоносной программы Backdoor.OSX.Imuler. Вредоносные программы данного семейства распространяются под видом файлов с безопасными расширениями. При проведении мартовской атаки злоумышленники рассылали в спаме эротические картинки с расширениями .JPG и замаскированные под картинки исполняемые вредоносные файлы. Еще одна новинка марта: вредоносные программы семейства Trojan-Downloader.OSX.Flashfake стали использовать Twitter в качестве северов управления. Для распространения данных вредоносных программ злоумышленники использовали 200 000 взломанных блогов, работающих под управлением WordPress Мобильные угрозыБанковский троянец для AndroidОколо полутора лет назад была обнаружена мобильная версия печально известного троянца ZeuS, получившая название ZitMo (ZeuS-in-the-Mobile). Основной целью троянца была кража мобильных кодов аутентификации транзакций (mTAN), которые посылаются банком на телефон клиента в SMS-сообщениях. Сегмент подобных мобильных угроз развивался, однако до марта 2012 года не было обнаружено ни одной вредоносной программы для мобильных устройств, которая крадет непосредственно сами данные (логин/пароль) для идентификации пользователя в системе онлайн-банкинга. В середине марта была обнаружена вредоносная программа, которая нацелена на кражу не только SMS, содержащих mTAN’ы, но и данных, необходимых для авторизации в онлайн-банкинге. Эта программа детектируется «Лабораторией Касперского» как Trojan-SMS.AndroidOS.Stealer.a. Пользователь, запустив вредоносное приложение, видит окно, якобы предназначенное для генерации токенов. Именно для этой «генерации» пользователя просят ввести его ключ, необходимый для первичной авторизации в системе онлайн-банкинга. После этого зловред генерирует поддельный токен (случайное число), а данные, введенные пользователем, пересылаются на телефонный номер и удаленный сервер злоумышленников вместе с IMEI и IMSI. Помимо этого вредоносная программа способна принимать определенные команды с удаленного сервера (в основном, связанные с кражей mTAN’ов). Мы ожидали появления подобной вредоносной программы, но наше внимание привлекли некоторые детали. Все образцы зловреда, которые нам удалось получить, нацелены на пользователей испанских банков. Однако один из удаленных серверов, с которым работает вредоносная программа, находился (доменное имя в настоящее время не работает) в зоне .ru. Помимо этого, телефонный номер, на который отсылаются украденные данные, является российским и принадлежит одному из региональных операторов. По этим признакам можно предположить, что к созданию вредоносной программы причастны русскоязычные вирусописатели. Атаки на организации«Космический» шпионажВ марте стало известно о нескольких хакерских атаках против агентств, занимающихся исследованием космоса. В первую очередь наибольший интерес представляет отчет об инцидентах, выявленных в NASA. Отчет был представлен генеральным инспектором агентства на слушаниях в комитете по науке, космосу и технологиям Конгесса США. Аудит, проведенный в NASA, выявил атаку, датированную ноябрем 2011 года, в ходе которой атакующие (с китайских IP-адресов) получили полный доступ к сети Jet Propulsion Laboratory (JPL). Кроме того, в течение 2011 года на NASA было проведено 47 целевых атак, из которых 13 оказались успешными. Всего же за 2010-2011 годы произошло более 5400 инцидентов, связанных с неавторизованным доступом к сети агентства или с вредоносными программами. Кроме хакерских атак, NASA страдает и от того, что пользователи регулярно теряют ноутбуки с конфиденциальной информацией. С 2009 года их было потеряно почти 50, включая мартовский инцидент с пропажей ноутбука, содержавшего информацию об алгоритмах управления Международной космической станцией. Японское аэрокосмическое агентство (JAXA) опубликовало результаты расследования инцидента, произошедшего еще летом 2011 года, но обнаруженного только в январе 2012. В июле 2011 года один из сотрудников JAXA получил электронное письмо, содержавшее вредоносный файл. Антивирусный софт на компьютере не был обновлен, в результате чего произошло заражение системы. Атакующие получили доступ ко всей информации, хранившейся на компьютере, а также потенциально могли удаленно наблюдать за информацией на экране сотрудника. К счастью, по сообщению агентства, на компьютере не хранилось никакой секретной информации. Несмотря на то что этот компьютер имел доступ к мониторингу работы космического грузовика (H-II Transfer Vehicle (HTV)), атакующие не получали к нему доступ. Дополнительный анализ также не выявил использования украденных данных для доступа к другим системам JAXA и NASA. Незначительным ущербом можно считать утечку базы примерно с тысячей электронных адресов агентства. Март в цифрахВ течение месяца на компьютерах пользователей продуктов «Лаборатории Касперского»:

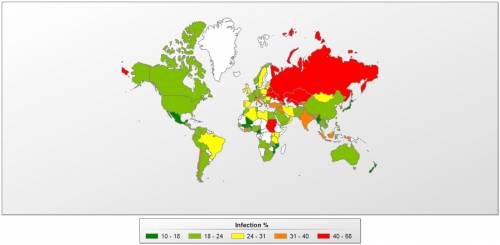

Угрозы в интернете — март 2012Данная статистика основана на детектирующих вердиктах модуля веб-антивируса, которые были предоставлены пользователями продуктов «Лаборатории Касперского», подтвердившими свое согласие на передачу статистических данных. При расчетах мы исключили страны, в которых число пользователей «Лаборатории Касперского» относительно мало (меньше 10 тысяч). Карта риска заражения в ходе интернет-серфинга10 стран, где пользователи подвергаются наибольшему риску заражения в интернете

* Процент уникальных пользователей, на компьютерах которых в отчетный период были заблокированы веб-угрозы, от всех уникальных пользователей продуктов ЛК в стране. 10 стран, пользователи которых подвергаются наименьшему риску заражения в интернете

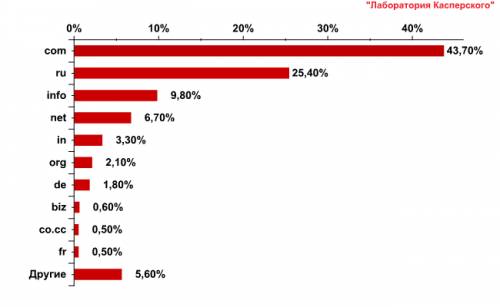

* Процент уникальных пользователей, на компьютерах которых в отчетный период были заблокированы веб-угрозы, от всех уникальных пользователей продуктов ЛК в стране. TOP 10 доменных зон, в которых расположены вредоносные программы

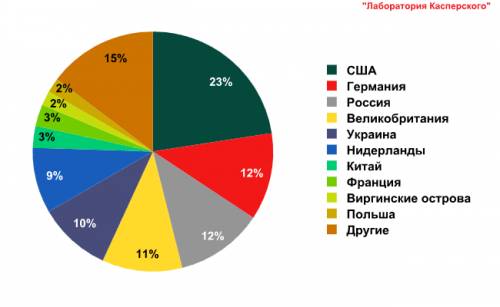

* Процент атак с веб-ресурсов, размещенных в доменной зоне, от всех зафиксированных веб-антивирусом атак с сайтов в различных доменных зонах TOP 10 стран, на ресурсах которых размещены вредоносные программы

* Для определения географического источника атаки используется методика сопоставления доменного имени реальному IP-адресу, на котором размещен данный домен, и установление географического местоположения данного IP-адреса (GEOIP) TOP 10 зловредов в интернете

* Процент уникальных инцидентов, зафиксированных веб-антивирусом на компьютерах пользователей.

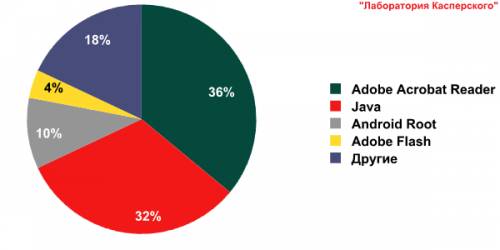

* Процент от всех отраженных атак эксплойтов через Web

| |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Просмотров: 785 | | | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Всего комментариев: 0 | |