| Главная » Статьи » Аналитика, тесты |

Локальные угрозыМы изменили методику подсчета показателей в этой главе и добавили к статистическим данным, полученным на основе работы on-access-scanner, статистику по сканированию различных дисков, в том числе съемных носителей информации (on-demand scanner). Детектируемые объекты, обнаруженные на компьютерах пользователейВ третьем квартале 2011 года наши антивирусные решения успешно заблокировали 600 344 563 попыток локального заражения на компьютерах пользователей, участвующих в Kaspersky Security Network. Всего при попытке запуска на компьютерах пользователей (on-access scanner) было зафиксировано 429 685 уникальных модификаций вредоносных и потенциально нежелательных программ. Детектируемые объекты, обнаруженные на компьютерах пользователей: TOP 20

Данная статистика представляет собой детектирующие вердикты

модулей OAS и ODS антивируса, которые были предоставлены пользователями

продуктов ЛК, подтвердившими свое согласие на передачу статистических

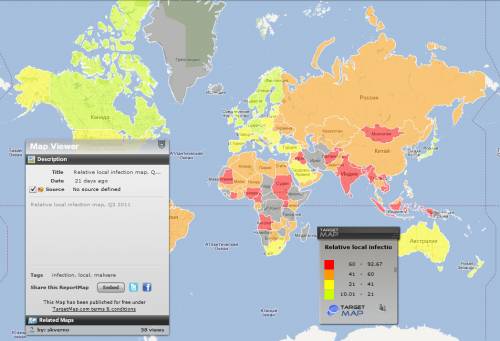

данных. Первую строчку рейтинга занимает вердикт, выдаваемый эвристическим анализатором при проактивном детектировании множества вредоносных программ, — Trojan.Win32.Generic (17,7%). Второе место в рейтинге занимают различные вредоносные программы, обнаруженные с помощью «облачных» технологий. Эти технологии работают, когда в антивирусных базах еще нет ни сигнатуры, ни эвристики для детектирования вредоносной программы, зато у антивирусной компании «в облаке» уже есть информация об объекте. В этом случае детектируемому объекту присваивается имя DangerousObject.Multi.Generic (17,4%). Половину рейтинга составляют программы с механизмом самораспространения — вирусы и черви, которые заражают съемные носители информации и/или исполняемые файлы. Также в рейтинг попали «запчасти» таких программ — вспомогательные файлы, запускающие основные зловреды. К такому виду программ относится, например, Trojan.Win32.Starter.yy, который появляется на компьютере в результате работы Virus.Win32.Nimnul и запускает Backdoor.Win32.IRCNite.clf и Worm.Win32.Agent.adz. Packed.Win32.Krap.ar, Packed.Win32.Katusha.o и Worm.Win32.VBNA.b по сути являются «обертками» для других вредоносных программ. В основном они используются злоумышленниками для защиты от детектирования и доставки на компьютер фальшивых антивирусов. Страны, в которых компьютеры пользователей подвергались наибольшему риску локального зараженияМы посчитали процент пользователей KSN, на компьютерах которых были заблокированы попытки локального заражения, для каждой страны с числом пользователей больше 10 000. Полученные цифры отражают, насколько в среднем заражены компьютеры в той или иной стране мира. TOP 10 стран по уровню зараженности компьютеров

* При расчетах мы исключили страны, в которых число пользователей ЛК относительно мало (меньше 10 тысяч). Изменение методики подсчета не сильно повлияло на состав нашего рейтинга, в нем произошла лишь одна замена: Монголию сменила Уганда. Однако цифры теперь учитывают все виды найденных и уничтоженных вредоносных программ, как на жестком диске компьютера, так и на съемных носителях. Абсолютный лидер — Бангладеш с показателем 92,7%. В этой стране наши продукты обнаружили и заблокировали вредоносные программы на 9 из 10 компьютеров Отметим, что изменение методик повлияло большей частью на показатели развивающихся стран. В развитых же странах доля компьютеров, на которых были заблокированы локальные угрозы, изменилась незначительно. Такое заметное увеличение процента атакованных компьютеров в развивающихся странах связано, прежде всего, с огромным количеством распространенных там Autorun-червей. Использование этих червей для распространения вредоносных программ — излюбленный метод местных вирусописателей. В развитых же странах киберпреступники используют другие методы проникновения зловредов на компьютеры — прежде всего drive-by атаки. В случае с локальными заражениями мы можем сгруппировать все страны по уровню зараженности:

В пятерку стран, самых безопасных по уровню локального заражения, попали:

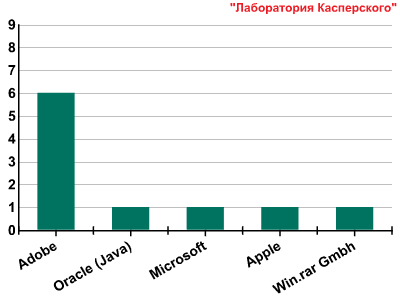

УязвимостиВ третьем квартале 2011 года на компьютерах пользователей было обнаружено 28 060 517 уязвимых приложений и файлов — в среднем порядка 12 различных уязвимостей на каждом уязвимом компьютере. TOP 10 уязвимостей представлена в таблице ниже.

*** За 100% взяты все пользователи, на компьютерах которых была обнаружена хотя бы одна уязвимость В этом рейтинге, в отличие от рейтинга прошлого квартала, числятся продукты пяти компаний, а не двух. Однако больше чем наполовину рейтинг состоит из продуктов компании Adobe: Flash Player, Acrobat reader и Shockwave player. Две новые уязвимости были найдены в Apple Quicktime и в Microsoft XML Core Services, что и обусловило их возвращение в рейтинг. Также в TOP 10 попала достаточно старая уязвимость 2009 года в популярном архиваторе WinRAR.

Мы видим, что каждая из уязвимостей дает возможность злоумышленнику с помощью эксплойтов получить полный контроль над системой. Три уязвимости также позволяют провести DoS-атаку на машину с установленным уязвимым приложением. Помимо этого, две уязвимости позволяют обходить системы защиты, две — получать важную информацию о системе, две — проводить XSS-атаки и одна уязвимость — манипулировать данными.

ЗаключениеИз технологических новинок стоит отметить появление вредоносного кода, заражающего систему BIOS компьютера. Такой вид заражения позволяет начать исполнение вредоносного кода сразу после нажатия кнопки «Power» пользователем компьютера и, что самое главное, до того как начинает загружаться операционная система и защитные средства. В конечном итоге технология позволяет вредоносному коду эффективно скрывать свое присутствие в системе. Однако у этой технологии мало шансов стать популярным инструментом злоумышленников. Во-первых, создать универсальный код для заражения всех версий BIOS не так уж и просто, а во-вторых, современные материнские платы будут использовать новую спецификацию — EFI, которая сильно отличается от BIOS. Получается, что вложенные усилия по разработке технологии заражения BIOS просто не успеют окупиться. По сути, мы наблюдаем эволюцию руткит-технологий, и с каждым шагом эволюции вредоносный код попадает на более раннюю ступень загрузки ОС. Уже сейчас можно предположить, что следующим технологическим шагом станет заражение гипервизоров систем. Однако это угроза не столько для домашних пользователей, сколько для корпоративных, ведь именно в сетях крупных корпораций активно используются технологии виртуализации. В свете повышенного интереса злоумышленников к теме крупных корпораций в скором будущем мы можем увидеть и «боевое» применения этого концепта. Целевые атаки стали фактически традиционной частью нашего отчета. Стоит отметить, что под прицел взломщиков в третьем квартале 2011 попали предприятия Японии и США, выполняющие заказы министерств обороны. Такие кибероперации по краже секретных документов с экономической точки зрения обходятся дешевле традиционных способов добывания подобного рода информации. Поэтому количество инцидентов, связанных со взломом предприятий, работающих с секретными данными, в ближайшее время будет продолжать расти. На поприще вредоносных программ для мобильных устройств мы увидели активную миграцию с платформы J2ME на Android OS. Фрагментация рынка мобильных операционных систем долгое время сдерживала рост количества вредоносных программ, однако сейчас можно с уверенностью сказать, что злоумышленники сделали свой выбор и сконцентрировали свои усилия на написании вредоносов под Android. Что это за программы? Сейчас основной доход приносят платные sms-ки и подписки на платные сервисы. В третьем квартале появился android-троянец, главной задачей которого является воровство кодов авторизации банковских транзакций. Однако это еще не все, на что способны троянцы. Современное мобильное устройство - это средство коммуникации и доступа к сотням различных интернет-сервисов. Мы прогнозируем появление вредоносных программ, которые будут в первую очередь воровать данные для доступа к аккаунтам этих сервисов. В схемах «монетизации» вредоносных программ во втором квартале был отмечено появление троянцев, нацеленных на систему Bitcoin. В третьем квартале концепция была подхвачена большими ботнетами, и на тысячи зараженных машин были установлены генераторы криптовалюты, которые, используя вычислительные ресурсы компьютеров, создавали деньги злоумышленникам. Но система криптовалюты Bitcoin зависит от доверия пользователей: доверие влияет на курс криптовалюты, и потеря доверия может пагубно повлиять на всю систему в целом. Инциденты с безопасностью Bitcoin и появление ботсетей, генерирующих деньги, отрицательно сказались на репутации системы и обесценили виртуальные деньги, в результате чего курс валюты упал более чем в два раза: с $13 до $4,8. Проведенное экспертами ЛК в третьем квартале исследование показало, что одним из самых распространенных мест, откуда пользователи переходят по вредоносным ссылкам, является самая большая социальная сеть планеты — Facebook. По данным KSN, ежедневно фиксируется около 100 000 попыток перехода из Facebook по вредоносным ссылкам. Злоумышленники активно пытаются использовать доверительные отношения, складывающиеся в социальных сетях, в неблаговидных целях. По данным KSN, в третьем квартале зафиксировано уменьшение количества вредоносных хостов в интернете на 12%. При этом количество совершенных атак на компьютеры пользователей во время серфинга по Всемирной паутине за тот же период выросло на 8%, что говорит об увеличении опасности, исходящей от каждого отдельного источника зловредов. Однако уменьшение вредоносных хостингов будет носить временный характер, и в ближайшем будущем злоумышленники смогут восстановить потерянные домены. Учитывая приближающиеся новогодние праздники — жаркую пору для различного рода кибермошенников — можно с уверенностью сказать, что количество источников вредоносных программ увеличится.

| ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Просмотров: 1153 | | | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Всего комментариев: 0 | |