01:07 15.07.2009 Обзор вирусной обстановки за первое полугодие 2009 года | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

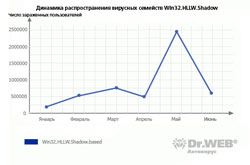

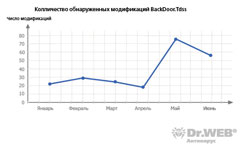

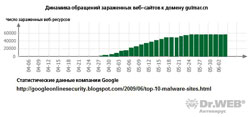

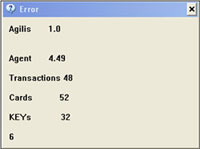

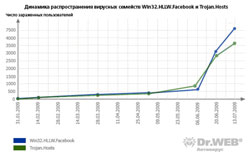

Компания «Доктор Веб» предлагает вашему вниманию обзор вирусной обстановки за первое полугодие 2009 года. Среди значительного потока вредоносных программ особо стоит выделить вредоносное ПО в банкоматах, волну программ-вымогателей, новые угрозы для Mac OS X. Кроме того, весной 2009 года появилась первая крупная бот-сеть, состоящая из зараженных веб-ресурсов. Противоположная тенденция – значительное снижение темпов вовлечения новых компьютеров в бот-сеть Shadow (Conficker, Downdup). Бот-сетиПервые месяцы 2009 года внимание многих пользователей, а также специалистов по информационной безопасности, было приковано к сетевому червю Win32.HLLW.Shadow. Рабочие станции, которые заражались этой вредоносной программой, добавлялись к бот-сети, которая насчитывала миллионы компьютеров, расположенных по всему миру. Для распространения Win32.HLLW.Shadow использовал несколько способов. В частности, уязвимости ОС Windows, попытки подбора пароля администратора сети (оказалось, что во многих локальных сетях использовались довольно простые пароли). В качестве еще одного канала распространения данной вредоносной программы использовались съемные носители. Во время эпидемии Win32.HLLW.Shadow авторами червя было выпущено множество его модификаций, которые оперативно вносились в вирусные базы Dr.Web. В настоящее время наблюдается спад активности этой вредоносной программы. На данный момент она выбыла из десятки наиболее распространенных вирусов. Из других заметных бот-сетей в первой половине 2009 года следует обратить внимание на Virut. В данном случае для заражения компьютеров использовался сложный полиморфный вирус. Также выделялась бот-сеть Tdss. При заражении компьютеров, попадавших в нее, использовались руткит-технологии скрытия вредоносных программ в системе. BackDoor.Tdss в течение последнего полугода распространяется достаточно активно, постоянно появляются его новые модификации. Особенно стоит отметить то, что данная угроза встречается в виде различного набора модулей, представляющих вредоносную составляющую этого бэкдора, что говорит о коммерческой направленности создания и распространения модулей BackDoor.Tdss, отвечающих за установку и скрытие в системе этой вредоносной программы. На рисунке показан график количества модификаций BackDoor.Tdss с начала года до настоящего времени. Одной из последних по времени, но не по значению, проявила себя бот-сеть, формируемая благодаря активности вирусного семейства буткитов BackDoor.MaosBoot. Стоит отметить, что это один из самых сложных для лечения руткитов. Вирусными аналитиками компании «Доктор Веб» в первом полугодии были обнаружены две новые версии буткитов. В апреле в алгоритме генерации доменного имени центра управления ботнетом злоумышленники начали использовать популярную социальную сеть Twitter. В мае наблюдалась активность со стороны вредоносных веб-ресурсов, распространявших этот руткит. Особый интерес представляет то, что они определяли геолокацию – если пользователь заходил на сайт, к примеру не находясь в США или Германии, он не подвергался атаке со стороны BackDoor.MaosBoot. JS.GumblarЕсли раньше наиболее крупные бот-сети состояли в основном из зараженных рабочих станций, то сейчас, благодаря JS.Gumblar, ситуация несколько изменилась. Дело в том, что благодаря активности вредоносных объектов данного семейства была образована бот-сеть из более 60000 зараженных веб-страниц. Середина мая 2009 года была ознаменована волной вредоносных сценариев, написанных на языке javascript. Именно в этот момент начал свое шествие JS.Gumblar. Вредоносными сценариями из семейства JS.Gumblar было поражено множество интернет-ресурсов, большинство из которых до этого времени никогда не подвергались заражениям. По данным компании Google, статистика обращений к ресурсу gumblar.cn (именно с этого сайта загружались вредоносные сценарии для атаки с зараженных страниц) выглядит следующим образом: Таким образом, киберпреступники создали и до сих пор осуществляют контроль над своеобразной бот-сетью, состоящей уже не из компьютеров-жертв, а из веб-ресурсов, количество посетителей которых может исчисляться сотнями тысяч. С их помощью злоумышленники могут распространять любое вредоносное ПО, жертвами которого могут стать пользователи со всего мира. Вредоносное ПО в банкоматахВ марте 2009 года многих взволновала новость о том, что в банкоматах некоторых российских банков была обнаружена вредоносная программа Trojan.Skimer. Trojan.Skimer сохраняет информацию, расположенную на банковских карточках, а также имеет возможность сохранять информацию о балансе счёта, связанного с банковской карточкой, если пользователь её запрашивает с помощью банкомата. Злоумышленники же впоследствии, путем изготовления поддельных карт, могут полностью опустошать счета своих жертв. В настоящее время уязвимость ПО банкоматов, которую использовал Trojan.Skimer, закрыта. Известный производитель банкоматов разослал по банкам соответствующие инструкции для её устранения. Программы-вымогателиВсё сильнее набирает популярность SMS-мошенничество, при котором по тем или иным причинам пользователь вынужден отправлять платные SMS-сообщения злоумышленникам. Для достижения данной цели вирусописатели создают такие программы как программы-вымогатели, блокирующие доступ к ОС Windows – Trojan.Winlock, порно-баннеры для браузеров Trojan.Blackmailer и т.д. Просьба отправить SMS может приходить и в ICQ, и в социальных сетях, и в почтовых спам-сообщениях. Относительная простота вывода денег, полученных таким путём, и безнаказанность арендаторов «коротких номеров», на которые отправляются сообщения, даёт практически неограниченные возможности злоумышленникам. Mac OS XС начала 2009 года наблюдается возрастающий интерес злоумышленников к платформе Mac OS X. Он начал проявляться с появлением троянца Mac.Iservice, который включал зараженные компьютеры в бот-сеть. Это был первый случай объединения компьютеров под управлением Mac OS X в бот-сети (ее назвали iBotnet). К концу весны 2009 года последовала другая волна распространения вредоносных программ для Mac. На этот раз это были троянцы семейства Mac.DnsChange, которые распространялись в виде ссылок на вредоносный видеоролик. В частности, как один из каналов здесь использовался Twitter. Интересно то, что при активации вредоносного видео определялся тип операционной системы по данным User-Agent пользователя. После определения типа ОС отдавался соответствующий тип вредоносной программы – либо для Windows, либо для Mac OS X. С ростом популярности Mac OS X возрастает и интерес к ней со стороны киберпреступников. Пока, естественно, объемы появления новых угроз под Windows и Mac OS X несопоставимы, однако в будущем это соотношение может измениться. ЭксплойтыВ первой половине июля была обнаружена серьезная уязвимость "нулевого дня" в одном из компонентов Microsoft DirectX, использующемся браузером MS Internet Explorer версии 6 и 7. Опасности оказались подвержены пользователи ОС Windows 2000/2003/XP (включая все последние обновления и x64 версии этих ОС). Суть данной уязвимости заключается в некорректной обработке потокового видео в ActiveX-компоненте msVidCtl.dll. Она может использоваться для распространения вредоносных программ с помощью специально созданного злоумышленниками веб-сайта, вызывающего переполнение стека и позволяющего запустить вредоносное ПО на целевой системе. Все обнаруживаемые эксплойты, использующие эту уязвимость, попадают в семейство Exploit.DirectShow. Спам и почтовые вирусыСпамеры продолжают использовать горячие новости в своих спам-рассылках. Так, уже через несколько часов после известия о смерти Майкла Джексона они использовали эту новость в спам-сообщениях как в электронной почте, так и в социальных сетях. До этого спамеры активно эксплуатировали иранскую тему. В июне был отмечен всплеск активности фишинг-рассылок. Возросло как общее количество рассылок, так и число банковских и электронных платёжных систем, на пользователей которых они были ориентированы. Рассылки были нацелены на пользователей американских (Bank of America, JPMorgan Chase Bank, Community State Bank) и австралийских (St. George Bank) банков, а также платёжной системы PayPal, интернет-аукциона eBay и интернет-магазина Amazon. Почтовые вирусы напомнили о себе с самых первых чисел июня. Без преувеличения можно сказать, что июнь по распространению почтовых рассылок, содержащих вредоносное ПО или ссылки на зараженные сайты, стал лидером за последний год. Так, в ночь с 1 на 2 июня под видом электронных открыток рассылался Trojan.PWS.Panda.122. Данная вредоносная программа сканирует интернет-трафик, проходящий через компьютер пользователя и ворует из него пароли к банковским интернет-сервисам и электронным платёжным системам. Социальные сетиВесной 2009 года, как и в 2008, повысилась вредоносная активность в зарубежных социальных сетях. Российские социальные сети эта беда пока обошла стороной. К середине лета сильно возросла активность семейства Win32.HLLW.Facebook (известного также как Koobface). Только за летние месяцы численность заражений увеличилась вдвое. В начале июня антивирусная база Dr.Web начала активно пополняться новыми модификациями вредоносных программ Win32.HLLW.Facebook, которые осуществляют вредоносную деятельность в Facebook, МySpace и Twitter. О системе микроблоггинга Twitter необходимо рассказать более подробно. Киберпреступники уже серьезно взялись за использование её в качестве канала для распространения вредоносных программ. Так, в ней выросло общее количество спам-сообщений, содержащих ссылки на вредоносные веб-ресурсы. Особое внимание следует уделить тому, что ссылки при этом благодаря сервису их сокращения обезличены. Пользователь не может самостоятельно догадаться, что скрывается за ними. В конце мая было положено начало вирусному семейству JS.Twitter. На данный момент это семейство вредоносных программ олицетворяют XSS-черви, которые активно распространялись в конце весны внутри этой социальной сети. Что же касается активности вредоносного ПО, имеющего отношение к российским социальным сетям, можно выделить семейство программ-вымогателей Trojan.Hosts. ВыводыК лету текущего года значительно уменьшилось количество заражений Win32.HLLW.Shadow. Однако появление его в конце 2008 года позволило заявить о тенденции увеличения числа масштабных вирусных угроз, которая продолжается и в 2009. Весной этого года эстафету перехватил JS.Gumblar, заразивший беспрецедентное количество веб-ресурсов. Очевидный интерес злоумышленники начали проявлять к платформе Mac OS. Наблюдается некоторая универсализация способов заражения, когда определяется тип операционной системы и далее вредоносная активность осуществляется именно для нее. Зарубежные социальные сети вызывают все больший интерес у злоумышленников. В начале лета произошел взрывной рост вирусного семейства Win32.HLLW.Facebook. Отдельно стоит отметить возросший интерес киберпреступников к социальной сети Twitter. Увеличение числа различных программ-вымогателей говорит о стремлении злоумышленников к быстрым преступным заработкам. Особый тренд первой половины 2009 года – появление первой вредоносной программы для банкоматов. Вредоносные файлы, обнаруженные в I полугодии 2009 г. в почтовом трафике

Вредоносные файлы, обнаруженные в I полугодии 2009 г. на компьютерах пользователей

| ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

| ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Всего комментариев: 0 | |