20:46 Сбой в ядре Windows позволяет обойти систему защиты | |

Новая уязвимость в системе эскалации привилегий позволяет обычным

пользователям запускать произвольный код в режиме ядра. Обнаруженная в

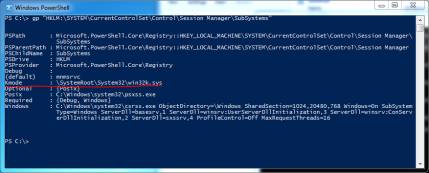

Windows уязвимость нулевого дня, использует файл win32k.sys

(критический компонент ядра Windows) и по большому счёту бросает

серьезный вызов всему сообществу, работающему в области ИТ-безопасности.

В результате действия, запрограммированного на переполнения буфера в

файле ядра, появляется возможность обойти Контроль учетных записей в

операционных системах Windows Vista и Windows 7. Атаке подвергается

RtlQueryRegistryValues API, используемый для получения различных

значений ключей реестра с помощью таблицы запросов и имеющий

EntryContext в качестве буфера вывода. Для успешного выполнение кода и

обхода защиты, злоумышленник должен создать поврежденный ключ реестра

или управлять ключами, доступ к которым разрешен только обычным

пользователям. Демонстрация работы данного эксплойта и успешного обхода

системы контроля учетных записей была в течение нескольких часов

проведена в Интернете на одном из популярных программистских

веб-сайтов. Она включала публикацию пошагового руководства, а также

исполняемых файлов и исходного кода. Обновление для блокировки этой

уязвимости еще не выпущено, поэтому есть все основания полагать, что она

будет использована вирусописателями для производства новых модификаций

вирусов. Для поддержания безопасности вашей системы и данных,

рекомендуется устанавливать и постоянно обновлять полный пакет

антивирусного ПО, включающий антивирус, антиспам, антифишинг и

брандмауэр. Другие темы: Новые угрозы: TDL4 использует уязвимость 0-day | |

|

| |

| Всего комментариев: 0 | |