| Главная » Статьи » Аналитика, тесты |

Не сказать, чтобы апрель был богат на события, но тем не менее, те которые случились, оказались весьма даже заметные и значительные. Напомним о начавшихся в самом конце марта и получившими продолжение в начале апреля

DDoS-атаки на популярный в Рунете блог-хостинг LiveJournal, которые стали одним из заметных событий в

России. Один из ботнетов, ответственных за атаку, находится под наблюдением вирусных аналитиков "Лаборатории Касперского" , что позволило выявить некоторые подробности атаки. Дело в том, что в марте, практически каждый день все компьютеры, входящие в

состав этого ботнета, получали в качестве мишени для DDoS-атаки одну-две

ссылки. Но продолжалось это лишь до начала апреля. 4 апреля все боты получили список из 36 ссылок. В число

атакованных попали главные страницы LiveJournal: http://livejournal.com и http://livejournal.ru.

Остальные ссылки в списке вели на популярные странички российских

блогеров-«тысячников». Атакованные страницы периодически были недоступны

30 марта, 4 и 6 апреля. Атаки прекратились только после 6 апреля. Использованный злоумышленниками ботнет построен на основе популярного

бота Optima, который появился в продаже в конце 2010 года. По некоторым

косвенным признакам можно сказать, что зомби-сеть, объединяющая

зараженные Optima машины и принимавшая участие в DDoS-атаке, cостоит из

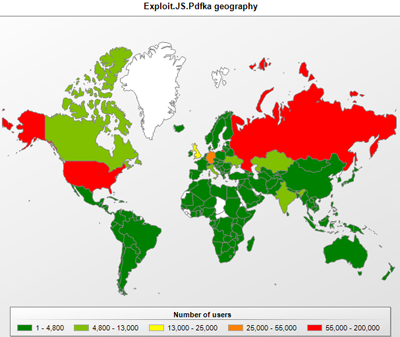

десятков тысяч зараженных компьютеров. Другим заметным событием апреля можно назвать фиксируемый рост активности PDF- эксплойтов, использующих уязвимости в продуктах Adobe. Один из таких экспойтов — Exploit.JS.Pdfka.dmg — оказался на 9-м месте в Top 20 наиболее распространенных программ в интернете. Количество пользователей, подвергшихся в апреле атакам различными модификациями Exploit.JS.Pdfka, исчисляется уже сотнями тысяч. Рисунок ниже, как нельзя хорошо иллюстрирует это.  География распространенности семейства Exploit.JS.Pdfka в апреле. Первое место — Россия, второе — США, третье — Германия

Злоумышленники уже в который раз используют одну и ту же тактику:

на взломанном легальном ресурсе размещается вредоносный JavaScript,

который эксплуатирует критическую уязвимость в одном из популярных

легальных продуктов. Если пользователь, использующий уязвимое программное обеспечение

попадает на легальный взломанный ресурс, то практически сразу же в

результате срабатывания эксплойта на его компьютер незаметно загружается

одна или несколько вредоносных программ. То есть в очередной раз мы

имеем дело с уже ставшими классическими drive-by-download атаками. В апреле компания Adobe закрыла

очередной набор уязвимостей в своих продуктах Adobe Reader и Adobe

Acrobat. Уровень опасности уязвимостей был обозначен как критический (Critical). Тем, кто ещё неудосужился установить обновления, мы

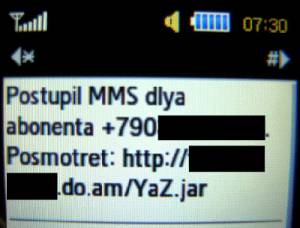

настоятельно рекомендуем это сделать. Из других уязвимостей, обнаруженных в апреле можно отметить уязвимость MS11-020. В апреле компания Microsoft выпустила 17 бюллетеней, закрывающих уязвимости в различных продуктах Windows. Среди 63 уязвимостей, исправленных Microsoft, есть и патч для критической «дыры» MS11-20. Опасная брешь, открывающая возможность удаленного исполнения произвольного кода в нулевом кольце, была обнаружена в SMB Server. Данная уязвимость может эксплуатироваться с использованием специально сформированного SMB-пакета, отправляемого на уязвимую систему. Уязвимость представляет серьезную опасность: в прошлом обнаружение подобной уязвимости повлекло за собой появление такого червя, как Kido. Поэтому мы настоятельно рекомендуем всем пользователям как можно быстрее обновить свои системы. Конечно же "порадовали" и SMS-троянцы, активное распространение которых продолжилось и в а (в основном, на территории России). Одним из каналов распространения по-прежнему был SMS- спам. В течение отчётного периода, аналитики "Лаборатории Касперского" регулярно получали жалобы пользователей на спамовые SMS-рассылки. Некоторые рассылки обладали общими признаками:

На момент осуществления всех зафиксированных экспертами ЛК рассылок файлы, на которые вели ссылки, детектировались «Лабораторией Касперского» как Trojan-SMS.J2ME.Smmer.f. И еще одна деталь: судя по всему, вредоносные сайты, на которые вели ссылки в спам-сообщениях, на самом деле создавались с помощью одного из популярных бесплатных онлайн-конструкторов сайтов. Владельцы данного конструктора предоставляют в том числе и услуги хостинга, которыми и воспользовались злоумышленники, разместив вредоносные страницы на домене второго уровня .do.am.

Значимым событием прошедшего месяца можно назвать закрытие ботнета Coreflood. Вслед за закрытием ботнета Rustock, о котором мы писали

в мартовском обзоре, в апреле были закрыты командные центры еще одного

немаленького ботнета Coreflood, насчитывающего порядка 2 миллионов зомби-машин.

В отличии от Optima, большинство зараженных Coreflood ботами машин располагалось на территории США. В данном случае инициатором закрытия стало министерство юстиции США,

которое получило разрешение на перехват управления ботнетом. После

перехвата управления бот-сетью всем ботам была разослана команда на

прекращение работы. Уже не в первый раз государственные органы принимают активное участие

в нейтрализации бот-сетей. Напомним, что ботнет Rustock был закрыт в

результате совместной операции компании Microsoft и властей США, ботнет

Bredolab был ликвидирован (а его предполагаемый владелец и создатель

задержан) полицией Нидерландов. Надеемся, что усилия государственных органов по закрытию ботнетов

продолжатся, и в будущем мы еще не раз узнаем об успешном проведении

подобных операций. Ну а под конец, хакеры атаковали и взломали PlayStation Network, похитив при этом данные более 70 млн. пользователей сети. В конце апреля компания Sony сообщила о том, что PlayStation Network (PSN) была взломана. Корпорация подтвердила, что злоумышленникам стали доступны личные данные пользователей (имена, электронные и почтовые адреса, даты рождения, логины и пароли). Sony не исключила и возможности хищения данных кредитных карт, хотя доказательств кражи этой информации не было. Совместно с неназванной компанией, Sony ведет расследование данного инцидента. Стоит отметить, что в PSN зарегистрировано порядка 75 миллионов аккаунтов, и данная утечка персональных данных по сути является крупнейшей за всю историю. По-прежнему нет информации о том, когда игроки смогут вновь воспользоваться PSN. Пользователям PSN настоятельно рекомендуется сменить пароль к учетной записи игрового сервиса, а также к другим сервисам (если использовался один и тот же пароль). Также необходимо следить за своей кредитной картой, и в случае появления признаков мошенничества, сразу же ее блокировать. P.S. Второго мая Sony опубликовала сообщение о том, что в результате хакерской атаки злоумышленникам стали доступны персональные данные (имя, адрес, email, пол, дата рождения, телефонный номер, логин и хэш пароля) не только игроков PSN, но и пользователей Sony Online Entertainment. Также, по последним данным, компания сообщила об утечке информации о 12700 кредитных картах (номер карты и срок действия) из устаревшей базы данных 2007 года. TOP 20 вредоносных программ в интернете

* Общее число уникальных инцидентов, зафиксированных веб-антивирусом на компьютерах пользователей. TOP 20 вредоносных программ, обнаруженных на компьютерах пользователей

* Число уникальных пользователей, на компьютерах которых антивирус детектировал данный объект.

| |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Просмотров: 640 | | | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Всего комментариев: 0 | |

2

2  New

New  0

0  -11

-11  Returned

Returned