| Главная » Статьи » Аналитика, тесты |

Самые заметные и интересные вирусные события апреля оказались связаны с мобильной платформой Android — именно на ней сосредоточили своё внимание вирусописатели. Помимо этого, прошедший месяц ознаменовался традиционным уже обнаружением уязвимостей в продукции Adobe, а также латанием дыр в продуктах Microsoft. Как и в прошлые месяцы, топовые мировые новости нашли своё отражение в тематике спам-рассылок и мошеннических действиях в социальных сетях. На этот раз спаммеры воспользовались королевской свадьбой в Великобритании. Но обовсём по порядку. Так например в апреле был зафиксирован первый полноценный бэкдор для мобильной платформы Android, уже насчитывающий две известные модификации. Android.Crusewind

использует ряд новых приёмов распространения и не встречавшуюся ранее

нагрузку. Жертва получает сообщение, похожее на следующее: «Получены

обновления настройки MMS/GPRS/EDGE. Для активации пройдите по ссылке:

http://.../flash/MM329.apk». При переходе по указанной ссылке

пользователь получает троянский APK — дистрибутивный пакет ОС Android (в

этом формате хранятся дистрибутивы в магазине Android Market).

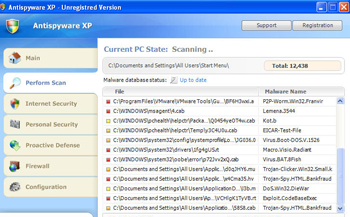

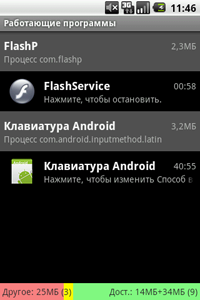

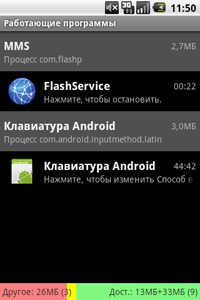

Рис. 1. После установки троянец скачивает со своего командного центра конфигурационный файл в формате XML. При этом вредоносная программа обладает достаточно серьёзным набором функций. Например, она способна рассылать SMS-сообщения по команде с сервера. В ходе усложнения мобильных ОС и увеличения производительности смартфонов вредоносные программы под эти платформы также усложняются, приближаясь по своим характеристикам к вирусам для персональных компьютеров. Появления подобной Android.Crusewind программы следовало ожидать уже давно. Можно предположить, что по мере распространения антивирусного ПО для мобильных платформ вирусописатели перенесут на них свойства и других классов троянцев под платформу x86. Таких, например, как руткиты. Также было обнаружено несколько новых троянских программ под мобильную ОС Android. Появились новые модификации троянцев Android.Spy и Android.SmsSend. Android.Spy.54 был обнаружен на китайском ресурсе www.nduoa.com, который представляет собой сборник различных приложений для платформы Android. Троянец был встроен в программу Paojiao — виджет, позволяющий совершать звонки или отсылать SMS на выбранные номера. Распространение в составе легитимных программ является стандартной моделью для вредоносных программ семейства Android.Spy. Новая модификация Android.Spy регистрирует фоновый сервис, который соединяется с сервером злоумышленников, отсылая им идентификационные данные жертвы (в частности, международный идентификатор мобильного оборудования IMEI и индивидуальный номер абонента IMSI). Кроме того, троянец загружает конфигурационный xml-файл, содержащий команды для спам-рассылки SMS с телефона жертвы и добавления определенных сайтов в закладки браузера. Adobe продолжает «радовать» пользователейВ марте мы уже писали о критической уязвимости в продукции Adobe. Причём тогда традиционный для таких уязвимостей термин 0-day в буквальном смысле превратился в 0-week: уязвимость закрывали в течение недели, в то время как в публичном доступе находилось несколько образцов ее эксплуатации. 8 апреля 2011 года стало известно о новой уязвимости CVE-2011-0611,

а вскоре появились подробные технические описания и реализации

уязвимости. Как и в случае с прошлым инцидентом, речь идёт о внедрении

троянского SWF-объекта в документ MS Office (DOC-файл) и в файлы PDF.

Вскоре появились и образцы спам-рассылок, содержащих эксплойты

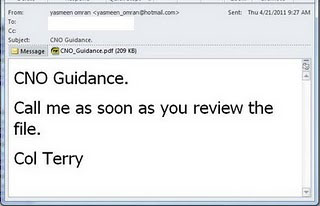

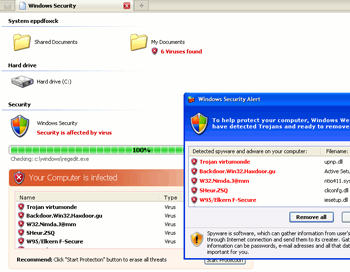

уязвимости Exploit.Rtf.based и Exploit.PDF.2177.  Рис. 3. Exploit.PDF.2177 Массовые рассылки и поддельное антивирусное ПОТакже в прошедшем месяце были зафиксированы массовые рассылки, содержащие многочисленные модификации примитивного троянца Trojan.Download.64325. В течение двух недель было обнаружено несколько разновидностей этого загрузчика. Троянец загружал на компьютер жертвы Trojan.FakeAlert.20509. Рассылка велась через ботнет BlackEnergy. Анализ активности этого ботнета выявил в списке рассылки значительные группы корпоративных адресов, принадлежащих, в частности, фармакологическим компаниям, таким как SecureMedical Inc., что подразумевает возможность утечки баз данных почтовых адресов и передачи их в руки спамеров. Мошеннические ссылки и активность в социальных сетяхМошенники в социальных сетях продолжают эксплуатировать интерес пользователей к популярным новостям, при этом не считаясь ни с какими этическими нормами. Несколько несчастных случаев в парках аттракционов попали на видео и получили широкую огласку. Впоследствии новости о несчастных случаях были использованы злоумышленниками в качестве темы для рассылки в Facebook, чтобы спровоцировать переход пользователя по троянской ссылке.   Рис. 4, 5. Рассылка о несчастном случае в парке аттракционов Алтон (Великобритания) В других случаях в качестве наживки использовались новости о королевской свадьбе в Великобритании. При этом пользователь, переходящий по этим ссылкам, попадал на сайт, распространяющий поддельное антивирусное ПО.  Рис. 6. Мошеннические ссылки на новости о королевской свадьбе в Великобритании  Рис. 7. Внешний вид мошеннической страницы

Рис. 8. Внешний вид образца Trojan.FakeAlert, скачиваемого по троянским ссылкам ЗаключениеМожно с уверенностью говорить о том, что наметился и окончательно оформился новый вектор вирусных атак. Злоумышленники проявляют растущий интерес к мобильным платформам. В настоящее время происходит перенос наработок и накопленного опыта вирусописателей для PC на платформу Android, очевидное усложнение и большее разнообразие троянского ПО под нее. Скорее всего, конкурирующей платформе iOS в ближайшем будущем злоумышленники также уделят внимание. Образцы троянского ПО, обнаруженные в апреле 2011 года в почтовом трафике

Всего проверено: 32,697,947,759 Инфицировано: 45,761,288 (0.14%) Образцы троянского ПО, обнаруженные в апреле 2011 года на компьютерах пользователей

Всего проверено: 218,706,105,678 Инфицировано: 73,187,388 (0.03%)

| |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Просмотров: 565 | | | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Всего комментариев: 0 | |