| Главная » Статьи » Аналитика, тесты |

Лаборатория Касперского опубликовала свой очередной, ежемесячный отчёт о вирусных событиях прошедшего месяца. По мнению аналитиков, для февраля был характерен значительный рост

популярности нового способа распространения вредоносного программного обеспечения. Злоумышленники стали применять каскадные таблицы стилей (CSS) для

хранения части данных скриптового загрузчика, что значительно затрудняет

детектирование вредоносных скриптов многими антивирусами. Этот метод

сейчас используется в большинстве drive-by атак и позволяет

злоумышленникам защитить от детектирования загружаемые эксплойты. В ходе drive-by атаки с зараженного сайта, как правило с помощью

IFrame, происходит редирект на страницу, содержащую CSS и вредоносный

скриптовый загрузчик. В TOP 20 в интернете попали сразу три типа

вредоносных программ, представляющих собой такие страницы:

Trojan-Downloader.HTML.Agent.sl (1-е место), Exploit.JS.StyleSheeter.b

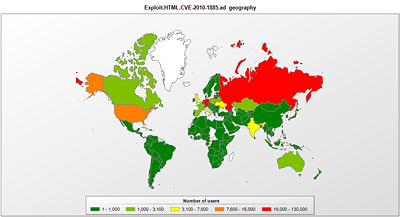

(13-е место) и Trojan.JS.Agent.bte (19-е место). Скриптовые загрузчики на этих вредоносных веб-страницах запускают два типа эксплойтов. Один из них, эксплуатирующий уязвимостьCVE-2010-1885,

детектируется продуктами ЛК как Exploit.HTML.CVE-2010-1885.ad (4-е место). Этот

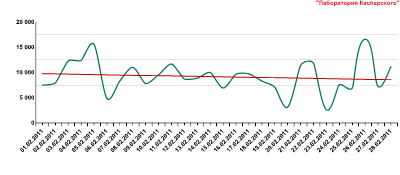

эксплойт ежедневно срабатывал в среднем у 10 тысяч уникальных

пользователей.  Динамика детектирования Exploit.HTML.CVE-2010-1885.ad (количество

уникальных пользователей): февраль 2011 г.

Второй тип эксплойтов использует уязвимость CVE-2010-0840. Такие эксплойты детектируются ЛК как Trojan.Java.Agent.ak (7-е место), Trojan-Downloader.Java.OpenConnection.dc (9-е место) и Trojan-Downloader.Java.OpenConnection.dd (3-е место). И если с эксплуатацией злоумышленниками первой уязвимости мы уже сталкивались ранее, то активное использование CVE-2010-0840 было отмечено только в феврале. Статистика эвристического модуля подтверждает тот факт, что применение каскадных таблиц стилей для защиты эксплойтов и в конечном счете распространения вредоносного ПО, преобладает в настоящее время при проведении злоумышленниками drive-by атак. Большинство доменов, на которые происходит перенаправление, уже есть в нашей базе веб-антивируса и детектируются как Blocked. По статистическим данным нашего эвристического модуля, количество уникальных пользователей, у которых были обнаружены PDF-эксплойты, превышает 58 тысяч. Это говорит о том, что уязвимость в PDF остаются крайне опасными. Эксплуатация уязвимостей в PDF-файлах в настоящее время представляет собой один из самых популярных способов доставки зловреда на компьютер пользователя. Один из PDF-эксплойтов - Exploit.JS.Pdfka.ddt – занял 8-е место в рейтинге вредоносных программ в интернете. Вредоносный упаковщик, который применяется для защиты P2P-червя Palevo, с помощью модуля эвристической защиты был задетектирован более чем у 67 тысяч уникальных пользователей. Напомним, что именно этот червь ответственен за создание ботнета Mariposa, который был закрыт испанской полицией. Вероятно, такое активное распространение упакованного червя связано с тем, что злоумышленники пытаются создать новый ботнет или, возможно, восстановить старый. У упаковщика есть интересная особенность. Он добавляет множество случайных строк в файл, который подвергает упаковке. Фрагмент упакованного червя Palevo Продолжается рост и угрох для мобильных устройств. В феврале было обнаружено сразу несколько новых зловредов для мобильной платформы Android. Один из них – Trojan-Spy.AndroidOS.Adrd.a – обладает функционалом бэкдора. Он связывается с удаленным сервером и посылает ему идентификационные данные мобильного телефона: IMEI и IMSI. Командный центр в ответ посылает информацию, которая используется зловредом для осуществления запросов к поисковой системе в фоновом режиме. Такие запросы используются для накрутки. Стоит отметить, что рассматриваемый зловред был обнаружен только в китайских репозиториях. Вторая вредоносная поделка для ОС Android носит название Trojan-Spy.AndroidOS.Geinimi.a. Она представляет собой «улучшенную» версию программы семейства Adrd и была обнаружена не только в Китае, но и в США, Испании, Бразилии и России. Стоит упомянуть, что вредоносные программы для платформы J2ME также

популярны. Например, зловред Trojan-SMS.J2ME.Agent.cd попал в двадцатку

наиболее распространенных вредоносных программ в интернете (18-е место).

Его основной функционал – отправка SMS на премиум-номер.

Распространяется он в основном с помощью ссылок в спамовых сообщениях в

ICQ. Преобладает этот зловред в России и Испании, вклад других стран

незначителен.  TOP 20 вредоносных программ в интернете

TOP 20 вредоносных программ, обнаруженных на компьютерах пользователей

| |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Просмотров: 547 | | | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Всего комментариев: 0 | |

New

New  18

18  -1

-1  0

0  Returned

Returned