| Главная » Статьи » Аналитика, тесты |

На фоне стремительного понижения температуры в ноябре

наблюдалось "повышение температуры" активности и изобретательности

интернет-мошенников. Антивирусные компании и пользователи компьютеров

столкнулись с новыми методами мошенничества, которые используют

технологии буткитов. Появились новые варианты троянцев-шифровальщиков,

вымогающих деньги у жертвы. Злоумышленники, которые работают

по-крупному, продолжают атаковать системы дистанционного банковского

обслуживания клиентов банков. Итак посмотрим, что принёс нам морозный

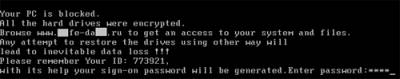

ноябрь Блокировщик WindowsВ ноябре получила распространение вредоносная программа , которая незамедлительно была взята на вооружение интернет-мошенниками. Данный троянец, получивший название Trojan.MBRlock.1 в версии DrWeb, по своему функционалу существенно отличается от всех известных до этого мошеннических вредоносных программ. При заражении системы программа обходит UAC (защитный функционал Windows), поэтому установка в систему происходит незаметно. После установки троянец прописывается в главную загрузочную запись (MBR) и близлежащие сектора жесткого диска. В главной загрузочной записи жесткого диска после заражения появляется код, который загружает информацию с соседних секторов диска. Как следствие — на экран выводятся требования злоумышленников заплатить за разблокировку системы $100. В сообщении в числе прочего говорится о том, что содержимое всех дисков компьютера якобы зашифровано, но на самом деле- это не соответствует действительности. Это же подтвердили и эксперты из Лаборатории Касперского. Но в любом случае после факта заражения лечение из самой системы становится невозможным, т. к. она даже не начинает загружаться. При вводе верного пароля происходит восстановление исходного состояния загрузочной области диска, и загрузка установленной операционной системы происходит в обычном режиме. В настоящее время известно несколько модификаций Trojan.MBRlock.1, каждая из которых, тем не менее, определяется антивирусом Dr.Web одинаково. Для лечения системы необходимо ввести известные коды разблокировки: ekol или jail. Если ни один из этих кодов не подойдет, пострадавшие пользователи имеют возможность обратиться в бесплатную техническую поддержку компании «Доктор Веб» по интернет-мошенничеству. Некоторые модификации Trojan.MBRlock.1 до внесения их в базу антивируса Dr.Web определялись эвристическим анализатором как MULDROP.Trojan. Таким образом, пользователи антивируса Dr.Web уже были защищены — до того, как для данных модификаций были созданы полноценные вирусные записи. Новый троянец-шифровальщикВ ноябре также вновь напомнили о своём существовании троянцы-шифровальщики. На этот раз авторы данных вредоносных программ нацелились на европейских пользователей. Trojan.Encoder.88 шифрует пользовательские документы многих популярных форматов по алгоритму AES-256, что существенно затрудняет расшифровку. Так, для полного перебора всех возможных ключей расшифровки в поисках того, который необходим для восстановления файлов всего на одном зараженном компьютере, потребуется 2256 операций. Это превышает число, которое можно записать как единицу с 77 нулями. При этом для каждого компьютера генерируется свой уникальный ключ шифрования, после чего он шифруется по алгоритму RSA и сохраняется на диске в виде текстового файла. До создания специальной записи для детекта Trojan.Encoder.88 данная модификация троянца-шифровальщика определялась антивирусом Dr.Web с помощью технологии поиска cовпадений Origins Tracing как Trojan.Encoder.origin. Winlock возвращаетсяВ ноябре в бесплатную техническую поддержку для пользователей — жертв интернет-мошенничества поступило около 4700 запросов, что составило около 42% всех обращений. Среднесуточное количество обращений составило 146, что приблизительно на треть превышает аналогичный показатель в октябре. Основным типом мошеннических программ в ноябре снова стало семейство Trojan.Winlock (73% обращений). Также заметным было количество обращений по троянцам семейства Trojan.Hosts, блокирующим доступ к популярным интернет-ресурсам. В схемах монетизации незаконных доходов интернет-мошенников также происходят изменения. Доля вредоносных программ, требующих от пользователей отправить СМС-сообщения, продолжает снижаться, а в ноябре количество обращений по подобным программам составило 31% всех запросов. С другой стороны, злоумышленников все больше привлекает схема передачи денег от пострадавших пользователей через отправку наличных денег посредством терминалов на счета мобильных телефонов (60% всех обращений). При этом если ранее злоумышленники использовали мобильные номера, принадлежащие только одному популярному российскому сотовому оператору, то в течение ноября на постоянной основе стали использоваться номера телефонов, относящиеся к другому сотовому оператору, также российскому (49% и 11% всех обращений соответственно). Банковские троянцы снова наступаютВ ноябре продолжали появляться новые троянцы, нацеленные на

пользователей систем дистанционного банковского обслуживания (ДБО).

По-прежнему под прицелом находятся как частные клиенты, так и

юридические лица. В частности, в течение ноября в вирусную базу антивируса Dr.Web были добавлены несколько модификаций Trojan.PWS.Ibank.213.

Данный троянец в различных своих модификациях является своеобразным

контейнером для различного вредоносного наполнения. В качестве основного

вредоносного функционала он умеет отключать компоненты защитного ПО,

имеет возможность обнаруживать факт запуска в виртуальных средах,

которые могут помочь изучить функционал программы, а также может

отключать системный механизм создания точек восстановления. Для сбора

информации, необходимой для доступа к аккаунтам систем ДБО,

троянец перехватывает некоторые системные функции и функции систем ДБО,

сохраняет информацию, вводимую пользователем с клавиатуры. Тот факт,

что Trojan.PWS.Ibank.213 имеет возможность связываться с

сервером, расположенным в Интернете, а после этого загружать и запускать

исполняемые файлы, говорит о том, что зараженные данной программой

компьютеры являются частью бот-сети. Ноябрь 2010 года показал, что

различные цели злоумышленников и различные типы вредоносных программ,

которые они используют в своей незаконной деятельности, могут

использоваться в самых причудливых комбинациях. При этом наибольшую

эффективность показывают те антивирусные продукты, в которых реализован

функционал противодействия всем известным типам вредоносных программ, а

также методы лечения от них. По-прежнему слабым звеном в защите системы и

информации, расположенной на дисках, является сам пользователь

компьютера. Еще раз обращаем внимание пользователей: следование

элементарным правилам информационной безопасности позволяет на порядки

снизить вероятность заражения системы. Вредоносные файлы, обнаруженные в ноябре в почтовом трафике

Вредоносные файлы, обнаруженные в ноябре на компьютерах пользователей<

Источник: http://nskpc.ucoz.com/ | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Просмотров: 605 | | | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Всего комментариев: 0 | |