| Главная » Статьи » Аналитика, тесты |

Третий квартал 2010 года оказался куда более насыщенным на события, чем предыдущий период. В общей сложности, в течение III квартала было предотвращено более 600 миллионов попыток заражения компьютеров пользователей вредоносными и потенциально нежелательными программами, что в свою очередь на 10% больше, чем во II квартале. Из общего числа детектов, на вредоносные программы пришлось 534 427 690 всех задетектированных объектов. Были обнаружены вредоносные программы, которые отражают новый уровень технологической сложности творений вирусописателей. Впервые обнаружено вредоносное ПО, которое использует для проникновения в целевую систему не одну, а сразу пять брешей в безопасности компьютера. Очень похоже, что в техническом задании на создание такой вредоносной программы был прописан пункт «безотказность работы» и очень высокая вероятность поражения цели. Активное исследование вирусописателями технологий, которые разработаны для противодействия атакам хакеров, приводит к появлению новых способов обхода систем защиты, что увеличивает темп «гонки вооружений» и заставляет антивирусную индустрию активно изобретать и развивать новые технологии детектирования и лечения. В свою очередь, развитие конкуренции в уже традиционных для киберпреступников сегментах подпольного рынка приводит к уменьшению доходности существующих схем киберпреступного бизнеса и толкает «профессионалов» на поиски новых источников незаконных заработков. Можно сказать, что сейчас происходит постепенное смещение интересов киберкриминала в сторону целевых атак на организации. Речь идет об атаках, задача которых — срыв работы какой-либо компании, или шантаж, или кража интеллектуальной собственности, и все это должно принести организаторам атак немалую выгоду.

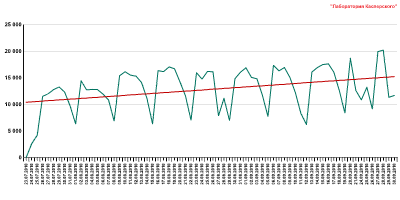

Одно из самых важных и интересных событий третьего квартала 2010 года в мире IT-безопасности напоминает сценарий боевика а-ля «Крепкий Орешек 4». Речь идет о нашумевшей атаке компьютерного червя Stuxnet. А началось всё с обыкновенной флешки. Впервые червь был обнаружен в начале июля, и сразу приковал к себе внимание экспертов по безопасности из разных стран. На то было несколько причин. Во-первых, компоненты червя имели действующие цифровые сертификаты. Это означало, что вирусописателям явно незаконным путем удалось где-то «позаимствовать» закрытые ключи ЭЦП известных компаний. Во-вторых, червь для своего распространения использовал уязвимость нулевого дня в LNK-файлах. Это то, что лежало на поверхности. Исследователей ждало еще множество интересных открытий — в частности, было обнаружено, что Stuxnet использовал еще три уязвимости нулевого дня. После проведённого анализа кода червя стало ясно, что он будет проявлять деструктивную активность при попадании в среду с OS Windows с вполне определенным установленным программным обеспечением — SIMATIC WinCC или PCS7 от компании Siemens AG. До этого в описаниях вредоносных программ не было упоминаний подобного софта, ведь это ПО используется для управления промышленными SCADA-системами. Причем Stuxnet будет работать не в любой системе с WinCC на борту, а только в системах с определенной конфигурацией, в которых присутствуют программируемые логические контроллеры (PLC) Simatic и преобразователи частоты вращения от определенных производителей. Что же пытается сделать компонент червя, ответственный за деструктивный функционал? Он пытается соединиться с WinCC, используя пароли, установленные по умолчанию компанией-производителем. Динамическая библиотека, устанавливаемая червем, перехватывает часть функций системы и, соответственно, может влиять на операции в системе управления промышленным объектом. Как вы понимаете, эта программа создана не для воровства паролей, а для промышленного шпионажа и, теоретически, может использоваться для осуществления диверсий. Как показал дальнейший анализ червя, его основная задача — изменить логику работы контроллеров (Simatic PLC) в частотных преобразователях, которые используются для контроля скорости вращения двигателей. Причем эти контроллеры работают с очень высокоскоростными двигателями, для которых существует небольшое количество применений — например, в центрифугах. Важно отметить, что, как и атака Aurora на сервисы Google, Adobe и других, о которой мы писали в первом квартале, атака червя Stuxnet является целевой, причем цель ее до сих пор точно так и не установлена. Закономерен вопрос: почему? Дело в том, что организации, против которых направлены такие атаки, крайне редко публикуют информацию о нападении, ведь это может негативно сказаться на их репутации. По официальной статистке от Siemens, на начало сентября им было известно о заражении 15 клиентских систем по всему миру. Тот факт, что организации редко публикуют информацию об атаках, влияет и на деятельность антивирусных компаний. Для успешного противостояния целевым атакам антивирусным компаниям необходима информация о поведении зловреда в зараженной системе, поскольку сигнатурные методы против таких атак малоэффективны. Во-первых, злоумышленник всегда может модифицировать код вредоносной программы с помощью шифрования и обфускации таким образом, что она перестанет детектироваться с помощью сигнатур. Во-вторых, образец зловреда может вообще никогда не попасть в антивирусные лаборатории, и точная сигнатура для такого зловреда никогда не будет создана. Однако полностью скрыть функционал вредоносной программы невозможно. При попадании в цель троянец или червь все равно начнет выполнять то, ради чего он был создан — свою «полезную» нагрузку. Именно в этот момент его может поймать антивирус с помощью поведенческих методов детектирования, которые в случае целевых атак выступают на первый план. Все это, увы, говорит о высоком профессионализме разработчиков Stuxnet. В сухом остатке, Stuxnet — это червь, нацеленный на нарушение работы программируемых логических контроллеров (PLC), используемых на крупных предприятиях. Червь использует четыре уязвимости нулевого дня и имеет руткит-компонент, подписанный ворованными сертификатами компаний Realtec Semiconductors и JMicron, о которых мы и поговорим дальше. Такой сложный код должен иметь очень важную цель, ведь его создание явно стоило очень больших денег. Цифровые сертификаты и зловредыЦифровые сертификаты и подписи являются одним из столпов, на которых основывается доверие к различным объектам в компьютерном мире. Впервые цифровые подписи исполняемых файлов были использованы в WindowsNT, и с этого момента Microsoft ведет активную работу по популяризации этого средства среди разработчиков. Сертификат дает возможность подтвердить целостность программы и определить ее происхождение. Естественно, что наличие подписи в файле играет важную роль в антивирусной индустрии. Например, подписанные доверенными производителями файлы считаются чистыми. Эта технология позволяет разработчикам антивирусных решений уменьшать количество ложных срабатываний, а заодно сэкономить ресурсы при сканировании компьютеров пользователей на предмет наличия заражения. К сожалению, с цифровыми подписями файлов существует ряд проблем. Первая проблема связана с тем, что сертификат можно «отрезать» у легально подписанного файла. Чаще всего, конечно, «отрезаются» сертификаты Microsoft. Этот трюк не является новым и часто используется вирусописателями. Например, в этом квартале так сделали распространители Zbot, которые «отрезали» сертификат от легального файла и приклеили его к компоненту Zbot. Такие файлы на первый взгляд выглядят легальными. Однако это только на первый взгляд. Для подписывания файла используется его хеш-сумма, которая является уникальной для каждого объекта. При описанной выше операции с «отрезанием» сертификатов хеш-сумма файла и хеш-сумма в подписи не совпадают, поэтому сертификат является недействительным. Таким образом можно определить, что перед нами подделка. Скорее всего, злоумышленники, используя сертификат легального файла, подписанный именитым производителем, пытаются ввести в заблуждение вирусных аналитиков и пользователей. Поскольку подобные трюки не редкость, антивирусным решениям важно проверять не только наличие сертификата, но и его соответствие файлу. Вторая проблема — более сложная и связана с тем, что злоумышленник может получить цифровой сертификат вполне легальным образом, как и любой другой разработчик софтверных решений. Например, официально разрабатывая «ПО для удаленного управления компьютером без GUI», которое по сути является бэкдором. Наибольшей популярностью данный вид «защиты» от детектирования своих поделок используют создатели AdWare, RiskWare и лжеантивирусов. Получив от центра сертификации необходимый ключ, злоумышленник может подписывать любые свои творения без особых усилий. Правда, при таком сценарии паршивая овца может быть достаточно быстро обнаружена антивирусными компаниями, и тогда есть возможность очень эффективно детектировать все файлы с этим сертификатом. Как уже было сказано, цифровые сертификаты используют большинство крупных компаний-разработчиков программного обеспечения. Та информация, которая необходима для создания подписи файла, хранится на компьютерах разработчиков компании, и эти компьютеры подключены к интернету. В прошлом году мы уже были свидетелями результатов заражения рабочих станций программистов концептуальным вирусом Virus.Win32.Induc, который внедрялся в программы еще на этапе линковки и компиляции кода. В день обнаружения этого вируса антивирусными средствами были задетектированы сотни легальных программ. В случае с сертификатами все еще хуже. Закрытый ключ — это по сути файл, и поэтому существует способ его украсть, как и любую другую виртуальною собственность. Обнаруженные компоненты червя Stuxnet были подписаны с помощью сертификатов от Realtec Semiconductors и JMicron. Как именно закрытый ключ перешел в руки злоумышленников, неизвестно, но очевидно, что существует несколько путей. Они могли заполучить эти важные файлы, купив их у инсайдеров или украв их с помощью какого-либо бэкдора или аналогичной вредоносной программы. Кража сертификатов сейчас является одной из функций очень распространенного троянца Zbot (ZeuS). Наличие легальных подписей является одной из причин, по которым червю Stuxnet удавалось достаточно долго скрываться от антивирусных радаров. Подписанные легальными сертификатами вредоносные программы могут легко обходить механизмы защиты даже современной Windows 7. Так, при установке в систему вредоносного подписанного драйвера или компонента ActiveX не появляется окно с предупреждением. Дальнейшее распространение Windows 7, на которую, по статистике Net Applications, на сегодняшний день приходится порядка 16% рынка, и постепенное исчезновение Windows XP приведет к разрастанию проблемы с цифровыми сертификатами. Судя по тому, какие тенденции просматриваются сегодня, эта проблема может стать одной из главных в грядущем 2011 году. TDSS — новый виток развития. Теперь и под x64Не стоит забывать о том, что помимо описанных выше существуют и другие способы обхода встроенных систем защиты. Как уже было сказано, новые версии Windows имеют механизм защиты от установки неподписанных драйверов. Разработчики Stuxnet смогли обойти и эту систему, раздобыв закрытые ключи известных компаний и подписав ими компоненты своего руткита. Вирусописатели, создающие код троянца TDSS, о котором писали эксперты во втором квартале этого года, пошли другим путем. В августе была обнаружена новая версия этой вредоносной программы с новым порядковым номером TDL-4. Самым интересным нововведением является то, что руткит, используемый для сокрытия вредоносных действий троянца, успешно работает и под x64. В предыдущей версии TDL-3 использовалось заражение драйверов физического диска, что позволяло загружаться руткиту практически сразу после старта операционной системы. Однако такой подход к заражению драйверов приводит к изменению хеш-суммы, и, как следствие, цифровая подпись перестает соответствовать файлу, что отлавливается встроенным в 64-битные версии Windows механизмом защиты. Для обхода этого механизма новая версия TDSS заражает область MBR, используя технологию, схожую с реализованной в бутките Sinowal. В этом случае вредоносный код начинает исполняться еще до запуска операционной системы и может изменить ее параметры загрузки таким образом, что в системе можно зарегистрировать неподписанные драйверы. Загрузчик руткита, определив, под какой системой ‑ x86 или x64 ‑ будет работать вредоносная программа, размещает код драйвера в памяти и регистрирует его в системе. После чего происходит загрузка операционной системы с уже внедренным вредоносным кодом. Причем руткит функционирует таким образом, что он не изменяет области ядра, защищаемые еще одной, встроенной в ОС, технологией PatchGuard. Как прогнозировали эксперты из ЛК, усложнение технологии заражения и сокрытия налицо, а это, в свою очередь, требует усложнения технологий обнаружения и лечения подобных вредоносных программ. Если вредоносные и антивирусные программы продолжат вести войну на все более низких уровнях, то, возможно, недалеко то время, когда самые смелые концепты заражения BIOS и гипервизоров станут повседневной реальностью. Борьба с новейшими сложными вредоносными программами является непростой задачей для всех антивирусных компаний, поэтому «Лаборатория Касперского», помимо лечения основными продуктами компании, выпустила новую версию бесплатной утилиты-антируткита TDSSkiller, которая обнаруживает и удаляет в том числе и самые последние версии TDSS. Хакеры и законВ прошлом году мы писали о специфике действий киберпреступниковна постсоветском пространстве. Здесь у злоумышленников особо популярной стала схема вымогания денег с помощью SMS-блокеров. Схема очень проста: на компьютер пользователя загружается программа, которая блокирует работу операционной системы или браузера. Для удаления программы требуется отправить SMS на короткий номер, стоимость которой составляет от 300 до 1000 рублей.Учитывая большое число пострадавших пользователей, антивирусные компании, в том числе и «Лаборатория Касперского», открыли сервисы разблокировки.  Процент пользователей KSN, на компьютерах которых были заблокированы образцы наиболее распространенных семейств SMS-блокеров Антивирусные компании борются с результатами деятельности злоумышленников, а вот самими злоумышленниками занимаются правоохранительные органы: в этом квартале была поймана и обезврежена большая группа преступников, занимавшихся незаконным бизнесом с помощью SMS-блокеров. В конце августа в Москве были арестованы 10 человек, обвиняемых в создании SMS-блокеров. По данным МВД РФ, доход, полученный этой группой незаконным путем, оценивается в 500 млн. рублей. Возбуждено уголовное дело. Что важно, обвиняемых будут судить не только по известной каждому хакеру в России статье 273 УК РФ («Создание, использование и распространение вредоносных программ для ЭВМ»), по которой редко получают реальные сроки, но и по статье 159 («Мошенничество»). Учитывая, что 500 млн. — это уже кража в особо крупном размере, если вина обвиняемых будет доказана, их ждут куда более строгие приговоры. Такие новости не могут не радовать антивирусных экспертов и представителей правоохранительных органов, которые ловят киберпреступников. Но есть одно «но». В прошлом году были задержаны организаторы атаки, которые совершили беспрецедентное незаконное изъятие более 9 млн. долларов из 2100 банкоматов в 280 странах мира. Часть преступной группировки была задержана в США, и сейчас им грозит до 20 лет лишения свободы и серьезные штрафы. Теперь давайте посмотрим, что произошло с одним из организаторов атаки, которого судили в России. Именно этот человек, как выяснило следствие, ответственен за взлом RBS Worldpay и копирование оттуда номеров кредитных карт и PIN-кодов, необходимых для создания фальшивых кредитных карт. Суд признал его виновным в хищении средств в особо крупном размере, неправомерном доступе к компьютерной информации и сборе сведений, составляющих банковскую тайну. И вот здесь начинается самое интересное: за все эти совершенные преступления человек получил 6 лет условно с испытательным сроком 4 года. Получается, что за воровство огромных сумм денег «в интернете» в России можно отделаться лишь условным сроком. Очень возможно, что то же самое произойдет и с фигурантами дела об SMS-блокерах. В описанной выше схеме кражи денег важную роль сыграли люди, отмывающие украденные деньги: на них заведены счета, и именно они снимали украденные деньги из банкоматов. Часто их называют денежными мулами, и в прошлом квартале мы рассказывали, как таких людей пытались завербовать с помощью группы в Facebook, в которую вступили 224 тысячи человек. В конце сентября в США были арестованы 20 человек — денежных мулов, которые занимались отмыванием денег, украденных с помощью троянца Zbot (ZeuS). Одновременно с этим была захвачена группа лиц и в Великобритании по схожему делу, связанному с отмыванием денег, полученных с помощью данных, украденных ZeuS (http://www.wired.com/threatlevel/2010/09/zeus-raid/). Отметим, что в первые дни октября активность распространителей троянца ZeuS уменьшилась.  Количество атак на пользователей троянцами семейства Zbot Если правоохранительные органы сохранят темпы раскрытия банд кибермошенников, то нас ждет очень интересная осень, после которой многие начинающие хакеры вынуждены будут задуматься над тем, стоит ли идти по выбранной дорожке. СтатистикаНиже мы рассмотрим статистику, полученную в результате работы различных компонентов, ответственных за защиту от вредоносных программ. Все статистические данные, использованные в отчете, получены с помощью распределенной антивирусной сети Kaspersky Security Network (KSN). В глобальном обмене информацией о вредоносной активности принимают участие миллионы пользователей продуктов «Лаборатории Касперского» из 213 стран мира. Эксплойты и уязвимостиЭксплойтыВ третьем квартале 2010 года было задетектировано 16 520 165 эксплойтов. Отметим, что в это число не входят модули с функционалом эксплойтов, которые были встроены в черви и троянские программы. Посмотрим, какие эксплойты чаще всего использовали злоумышленники в третьем квартале 2010 года.  Рейтинг детектируемых семейств эксплоитов Первые две строчки рейтинга занимают эксплойты, обнаруженные эвристическими методами, которые работают в том числе и проактивно. На третьем и девятом месте эксплойты, использующие бреши в различных версиях Adobe Reader, в сумме они занимают 12,5% от всех задетектированных эксплойтов. Предположение экспертов о том, что эксплойты к уязвимости CVE-2010-1885 в Windows Help and Support Center очень быстро наберут популярность у вирусописателей, оказалось абсолютно верным. По результатам квартала мы видим эти эксплойты на 4-м и 8-м местах, они занимают 12% от всего потока эксплойтов. В первую десятку попало одно семейство эксплойтов CVE-2010-0886, использующих уязвимость в Java (4,8%). Наибольший интерес представляют эксплойты, использующие уязвимость CVE-2010-2568 в LNK-файлах. «Первопроходцем» был червь Stuxnet. Уязвимость обнаружили в конце июля, патч был опубликован Microsoft 2 августа. Эта уязвимость позволяет вредоносным программам легко распространяться через сменные носители информации, прежде всего USB-флэшки. Для распространения вредоносных программ на флэшках до последнего времени злоумышленники чаще всего использовали специально созданные файлы autorun.inf. Такие файлы детектируются антивирусными средствами. Использование уязвимости в LNK-файлах дает еще одну возможность запускать файлы с флэшки без участия пользователя. Для этого злоумышленникам необходимо создать специальный LNK-файл, который при его отображении в файловом менеджере — например, в стандартном Microsoft Explorer — будет запускать вредоносный код. Для заражения компьютера пользователю достаточно открыть папку, чтобы просмотреть содержимое инфицированной флэшки. После появления информации о такой привлекательной для злоумышленников возможности, ее начали активно использовать и другие вирусописатели. В частности, мы зафиксировали использование эксплойта к уязвимости в LNK-файлах распространителями Sality и Zbot (ZeuS). В целом за квартал атакам с помощью эксплойтов к уязвимости CVE-2010-2568 подверглось 6% пользователей KSN.

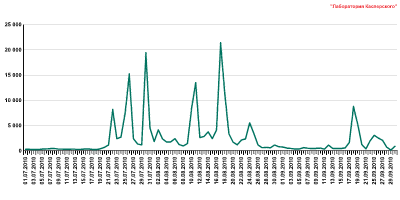

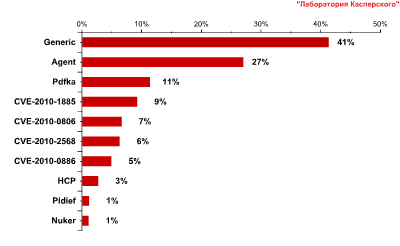

Число детектируемых эксплойтов, используемых для УязвимостиВ третьем квартале 2010 года на компьютерах пользователей было обнаружено 31 425 011 уязвимых приложений и файлов. ТОП 10 распространенных уязвимостей, обнаруженных на компьютерах пользователей, представлена в таблице ниже.

В обновленном рейтинге появились четыре новые уязвимости: две в

продуктах Adobe Flash Player, одна в Adobe reader и одна в Microsoft

Office. Из-за большой популярности продуктов компаний Microsoft и Adobe

девять из десяти самых распространенных уязвимостей обнаружены в

продуктах этих компаний: пять — в продуктах Microsoft, четыре — в

продуктах Adobe и только одна — в продукте Oracle Java. Все уязвимости, которые попали в TOP10, позволяют злоумышленнику

получить полный доступ к системе. В принципе, после этого остальные

возможности, которые дают уязвимости, уходят на второй план. Надо отметить, что в TOP 10 попали 3 уязвимости, открытые в 2009 году, и

одна обнаруженная еще 2008-м. На первом месте находится уязвимость,

обнаруженная в середине первого квартала 2010 года. Все это в очередной

раз показывает, насколько медленно пользователи обновляют свои системы.

Угрозы в интернетеВсе статистические данные в этой главе получены на основе работы веб-и антивируса, который защищает пользователей в момент загрузки вредоносного кода с зараженной веб-страницы. Детектируемые объекты в интернетеВ третьем квартале было отражено 156 348 430 атак, проводившихся с интернет-ресурсов, размещенных в разных странах мира.

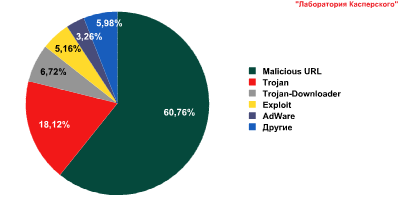

Распределение поведений детектируемых объектов в интернете Большей частью (60%) детектируемых в интернете объектов являются ссылки из черного списка. В этот список попадают сайты с различным вредоносным контентом, которые можно разделить две большие категории. Первая — это те сайты, где активно применяются методы социальной инженерии, для того чтобы вынудить пользователя собственноручно установить зловредную программу. Во вторую категорию попадают сайты, при посещении которых загрузка и запуск зловреда происходит незаметно для пользователя с помощью техники drive-by загрузки, основанной на использовании эксплойтов. На втором месте троянские программы, написанные на различных скриптовых языках, таких как JS, VBS, а также детектируемые как Trojan.Script.Iframer вставки html-кода, перенаправляющие посетителей, в том числе легитимных страниц, на страницы с вредоносным контентом. На пятом месте по частоте детектирования расположилось рекламное ПО, которое особенно активно распространяется в четырех странах: Америке (28%), Китае (14%), Индии (6%) и Англии (4%).. Список платформ, на которых выполняются вредоносные программы, обнаруженные в интернете, состоит из 74 строк. Самым значимым изменением в этом списке стало появление Android OS. Это связано с обнаружением первого Trojan-SMS для телефонов на платформе Google Android. Троянская программа распространяется в виде плеера для любителей скачать видео «для взрослых». Поскольку троянцу необходим доступ к функциям отправки SMS, при его установке на мониторе телефона появляется предупреждение операционной системы. Если пользователь проигнорировал это предупреждение и установил программу, вместо показа видео она начинает делать то, ради чего ее и писали — посылать платные SMS на премиум-номера. Страны, на ресурсах которых размещены вредоносные программыВ основном в качестве площадок для размещения вредоносного кода злоумышленники используют взломанные легальные ресурсы или абузоустойчивые «серые» хостинг-провайдеров, которые не проверяют информацию о владельце при регистрации хостингов и не особо обращают внимание на жалобы пользователей. Интернет-ресурсы, которые являются источниками вредоносных программ, имеются практически в каждой стране мира. Однако 83% обнаруженных площадок, используемых для распространения вредоносных программ, находится в 10 странах мира.

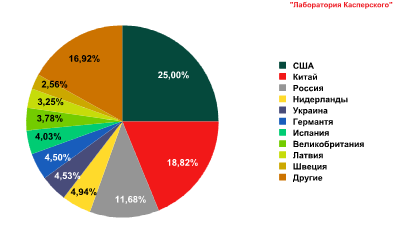

Распределение ресурсов, на которых размещены вредоносные программы, по странам.

Третий квартал 2010

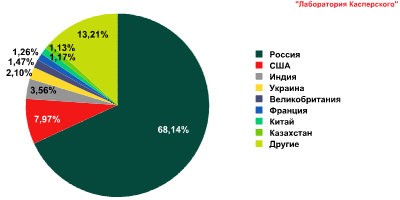

В наш рейтинг в этом квартале не добавилось новичков. На первом месте по-прежнему США (-4%), на веб-ресурсах в этой стране располагается четверть вредоносного контента. Расположение стран в рейтинге за три месяца изменилось незначительно. Это объясняется тем, что в данный момент серьезных мер (например таких, какие были введены в конце 2009 года в Китае), которые серьезно повлияли бы на количество вредоносного контента на серверах в той или иной стране, интернет-регуляторы не предпринимают. Страны, в которых пользователи подвергались наибольшему риску заражения через интернетКак известно, в интернете границ нет, все интернет-ресурсы доступны из любого уголка мира. Как следствие, и зловреды, распространяющиеся через Всемирную паутину, могут заразить компьютер пользователя в любой стране. Мы посчитали процент пользователей KSN, на компьютерах которых при веб-серфинге в интернете были заблокированы попытки заражения. Наши данные свидетельствуют о том, что в разных странах — разная степень риска заражения компьютеров пользователей вредоносными программами, распространяемыми в Сети. 10 стран, где было больше всего попыток заражения компьютеров пользователей через интернет:

| ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||