| Главная » Статьи » Аналитика, тесты |

Компания Eset подвела итоги 2010 года и рассказала об основных угрозах и тенденциях в области информационной безопасности за 2010 год. По мнению аналитиков компании, рынок киберпреступности в России, в отличии от её экономики показывает высокие темпы роста,

как финансовых показателей,

так и рост по количеству и качеству разработок вредоносного

программного обеспечения. В Eset заявляют, что объем заработанных в 2010 году российскими киберпреступниками денежных

средств составил около 2,5 миллиардов евро.

Процентное соотношение инцидентов в области информационной безопасности,

произошедших у физических и юридических лиц составило 50% на 50%. При

этом количество финансовых средств, полученных злоумышленниками в

результате проведённых злонамеренных атак на различные компании, значительно больше,

чем при распространении вредоносного программного обеспечения среди домашних пользователей.

В Eset говоря, сто т2010 год можно с уверенностью назвать годом целенаправленных атак. Для публичного

доступа была открыта информация о двух подобных крупных инцидентах.

Первая атака, реализованная в начале года и получившая кодовое название

«Aurura», была направлена на целую группу всемирно известных компаний, стреди которых были такие, как Google, Adobe и другие.

Целью для направленной атаки может быть не только конкретная

организация, но и IT- инфраструктура

определенного типа. Именно такая методология была применена при другой

атаке, черве Stuxnet, проникающем на промышленные предприятия. «Инцидент

с червем Stuxnet стал одним из самых продуманных и технологичных за всю

историю существования вредоносных программ. Хотелось бы отметить, что в

расследование этого инцидента внесли огромный вклад вирусные аналитики российского Центра Eset. А выпущенный ими аналитический отчет

сегодня считается одним из основных источников информации по данному

инциденту». Возросшее количество троянских

программ, нацеленных на банковский сектор, в том числе на конкретные

банковские системы, позволяет говорить о направленных атаках на

определенные банки и системы дистанционного банковского обслуживания

(ДБО). Кроме того, аналитики ESET прогнозируют, что интерес

киберпреступников при распространении банковских троянов в 2011 году еще

в большей степени сместится на популярные системы интернет-банкинга.

Это связано с огромным количеством извлекаемой прибыли, поскольку один

успешный инцидент может принести злоумышленникам до нескольких миллионов

рублей. «При этом атаки со стороны мошенников достаточно нетривиальные и

направлены в большей степени на юридические лица. Оценить в среднем ежемесячный заработок одной

киберпреступной группы, специализирующейся на системах ДБО, можно в 2-5

миллионов рублей. Причем замеченные при расследовании таких инцидентов

вредоносные программы носили совершенно разный характер: были выявлены и

простейшие троянцы, модифицирующие файл hosts и перенаправляющие интернет- трафик на фишинговые ресурсы, и серьезные, технологичные вредоносные программы». Реализовать целенаправленные атаки во многом помогают ранее не

известные уязвимости в программном обеспечении (0-days или уязвимости

«нулевого дня»). В прошедшем году было зафиксировано большое количество

таких «дыр», как в самых популярных браузерах,

так и в не менее распространённых расширениях к ним. Бессменными

лидерами среди обнаруженных и наиболее часто используемых уязвимостей

стали продукты компании Adobe. Однако в начале осени первенство по

количеству эксплуатируемых уязвимостей «нулевого» дня перехватила

программная платформа Java. По статистическим данным технологии раннего

обнаружения ThreatSense.Net, в России наиболее часто использовались

следующие эксплойты и троянцы-загрузчики: Java/Exploit.CVE-2009-3867,

JS/Exploit.CVE-2010-0806, Java/TrojanDownloader.OpenStream,

Java/TrojanDownloader.Agent. Что касается наиболее распространенного ПО в нашем регионе, то

российскую десятку в 2010 году возглавили различные модификации червя Conficker

с общим показателем в 10,76%. На втором месте семейство вредоносных

программ, передающихся на сменных носителях - INF/Autorun (6,39%).

Завершает тройку лидеров Win32/Spy.Ursnif.A (5,73%), который крадет

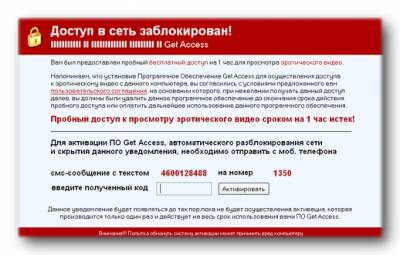

персональную информацию и учетные записи с зараженного компьютера, а затем отправляет их на удаленный сервер. Кроме того, троянец может распространяться в составе другого вредоносного ПО. Также относительно российского региона выросло количество

инцидентов, связанных с заражением компьютеров семейством

программ-вымогателей Win32/Hoax.ArchSMS (по классификации ESET), которое

практически не покидало двадцатку самых распространенных угроз в России

во втором полугодии 2010 года. Этот вид мошенничества подразумевает распространение популярного контента, например, флеш-плейеров или электронных книг, со специальной программой-установщиком, которая требует отправить SMS-сообщение в процессе инсталляции для ее продолжения. Не смотря на то, что злонамеренная программа Hoax.ArchSMS не попала в ТОП-10 рейтинга самых распространенных угроз, она доставила немало проблем российским пользователям и принесла немалый доход мошенникам в 2010 году. «2010 год был насыщенным с точки зрения инцидентов в информационной безопасности и развития злонамеренного программного обеспечения, – подводит итоги Александр Матросов. – В прошлом году аналитики ESET зафиксировали появление около 40 миллионов уникальных образцов вредоносных программ. Мы ожидаем, что в 2011 году этот показатель увеличится на 10-15 миллионов, и достигнет 50-55 миллионов уникальных экземпляров злонамеренного ПО в год».

| |

| Просмотров: 562 | | |

| Всего комментариев: 0 | |