22:56 Крупнейшие сайты Рунета были скомпроментированы хакерами | |

В пекинском представительстве "Лаборатории Касперского" сообщили об

обнаружении нетривиальной серии заражений веб-ресурсов. Как заявил

Евгений Асеев, эксперт "Лаборатории Касперского", в данном случае, злоумышленники

не гонятся за количеством, а проводят целенаправленные атаки, заражая сайты известных

российских компаний, средств массовой информации, а также сайты различных государственных служб. Согласно данным антивирусной компании, среди жертв хакероов оказались:

хостинг-провайдер Infobox, сайт "РЖД", сайт free-lance.ru, а также сайты

масмедиа, такие как "Комсомольской правды", "Интерфакса", "Свободной прессы", несколько

сайтов Главного управления МЧС России, Роскомнадзора и других. "После обнаружения заражения на этих сайтах, вирусные аналитики связались с владельцами

тех ресурсов, где своевременно не была устранена проблема,

проинформировали их о ее наличии, а также дали рекомендации по защите от таких

атак в будущем. Как сказал Асеев: "зараженные ресурсы не связывает ни общий хостинг-провайдер, ни одна

система управления содержимым веб-сайтами. Их объединяет только то, что

они были заражены одними и теми же людьми". Известно,

что злоумышленники использовали индивидуальный подход к каждому ресурсу

и не действовали шаблонно. Результатом заражения во всех случаях был

фрейм, который ссылался на вредоносный ресурс. Однако встраивался он в

исходную страницу не всегда одинаково. В части зараженных ресурсов фрейм

был классическим образом записан в произвольное место страницы. В

других случаях фрейм записывался в какой-нибудь структурный блок. Такой

изощренный способ заражения говорит о том, что, скорее всего,

злоумышленники получили доступ не к самому серверу, на котором

располагался веб-сайт, а к учетным записям систем управления содержимым,

и проводили свои махинации именно через них. В названии некоторых вредоносных доменов, куда перенаправлялся

пользователь, присутствовали названия зараженных ресурсов. То есть

злоумышленники специально регистрировали доменные имена, сходные с

именами заражаемых ресурсов. "Злоумышленники вручную заражали

некоторые ресурсы: для того чтобы сделать заражения более незаметными

для администраторов, они днем убирали вредоносный код, а вечером снова

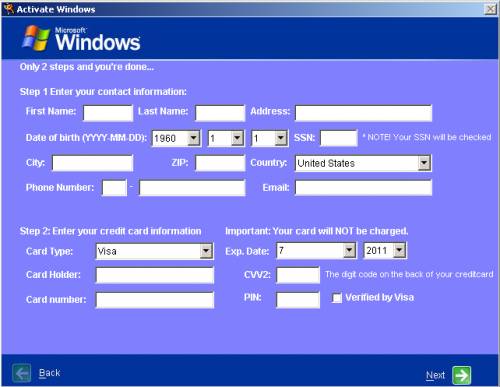

вставляли. После перехода на вредоносный ресурс компьютер пользователя

атаковался набором различных эксплойтов для уязвимых версий Oracle Java и

Adobe Acrobat/Reader, успешное исполнение которых влекло за собой

установку в систему троянца Carberp", - говорит Асеев. Carberp –

это наследник троянцев а-ля Zbot (ZeuS). Он отличается особенной

жадностью: помимо различных пользовательских данных (в том числе и

данных для доступа к онлайн-банкингу) пытается украсть идентификационные

данные пользователя, сохраненные в различном ПО (в том числе и данные

для доступа к FTP-серверам из популярных FTP-клиентов). Кроме того,

Carberp имеет функционал кейлоггера. Стоит отметить очень важный момент, что приподобных атаках уже не помогут простые советы по интернет-безопасности,

вроде «не открывайте ссылки, пришедшие от недоверенных адресатов». Здесь

нужна надежная и своевременная комплексная защита. | |

|

| |

| Всего комментариев: 0 | |