15:57 Обзор вирусной обстановки (август 2011) | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

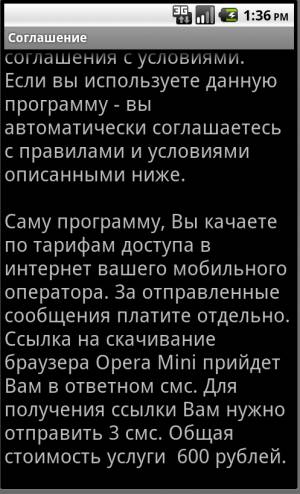

Вот и закончилось лето! Чем запомнился нам последний месяц летний месяц 2011 года? Август ознаменовался появлением нового троянца, инфицирующего среду разработки Delphi, а также скачкообразным ростом числа модификаций вредоносных программ семейства Android.SmsSend для мобильных устройств. Помимо этого в августе была зафиксирована беспрецедентная атака на поклонников популярной компьютерной игры Counter-Strike. Наиболее распространенной угрозой за истекший месяц стали троянские программы семейства Trojan.Mayachok, заразившие большое число персональных компьютеров пользователей операционной системы Microsoft Windows. Как известно, Остап Бендер знал четыреста способов относительно честного отъема денег у граждан, создателям вирусов под мобильную операционную систему Android их известно значительно меньше. Большинство таких вредоносных программ либо отправляют втайне от пользователя СМС на платные сервисные номера, либо подписывают их на премиум-услуги, за предоставление которых со счета пользователя снимаются денежные средства. Троянцы семейства Android.SmsSend не уничтожают файлы владельца мобильного устройства и не шпионят за ним. Они предлагают неискушенным пользователям отправить платное СМС-сообщение для установки программ, которые при иных обстоятельствах можно получить совершенно бесплатно. Авторы троянцев семейства Android.SmsSend, известного еще с августа 2010 года, используют ту же мошенническую схему, которая применяется для распространения Trojan.SmsSend для настольных ПК. Жертва скачивает с одного из веб-сайтов нужное ей приложение, например, браузер Opera Mini для мобильных устройств. В процессе его инсталляции на экране неожиданно появляется предложение отправить несколько СМС на короткий номер для продолжения установки. В ответ пользователь обычно получает ссылку и пароль, который необходимо ввести в соответствующую форму на сайте злоумышленников. После этого ему предоставляется возможность полностью загрузить требуемую программу. Суть мошенничества заключается в том, что, если бы изначально пользователь перешел не на веб-страницу злоумышленников, а на сайт разработчиков соответствующего ПО, то он мог бы скачать это приложение совершенно бесплатно.

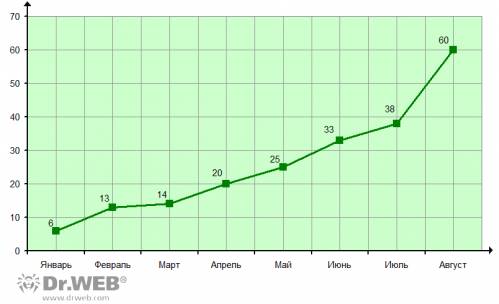

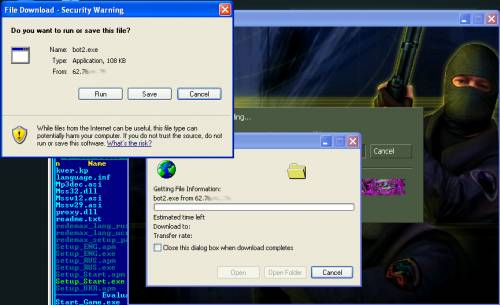

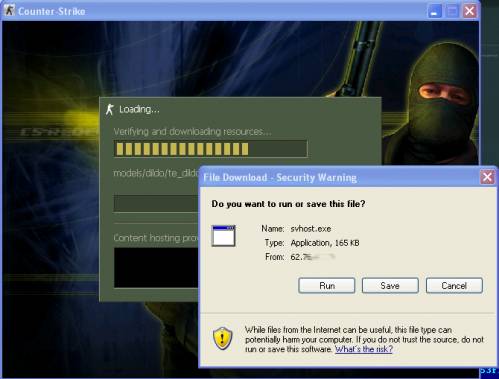

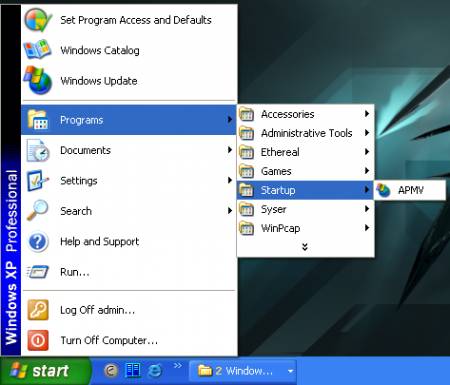

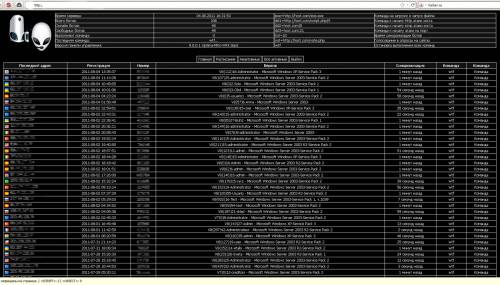

На начало 2011 года в вирусных базах лаборатории Dr.Web значилось всего шесть модификаций данного троянца, а на отчётный период их число достигло 60-ти. Иными словами, только за истекшие семь с половиной месяцев количество версий Android.SmsSend выросло в десять раз. Резко возросло и число новых модификаций этой вредоносной программы, присланных в вирусную лабораторию компании «Доктор Веб» в августе 2011 года, — всего с начала месяца выявлено 22 неизвестные ранее версии троянца против среднего показателя, составляющего 5–7 новых детектов в месяц. Таким образом, можно говорить о 36-процентном росте числа версий данной угрозы только в августе 2011 года. Очевидно, что столь резкое увеличение количества вариаций Android.SmsSend обусловлено выгодностью для вирусописателей финансовой модели, включающей производство и распространение этих троянцев, а также прибылью, получаемой от беспечных пользователей, мобильные устройства которых оказались инфицированы. Вполне вероятно, что указанная тенденция будет сохраняться и в дальнейшем. На приведенном ниже графике показана динамика обнаружения новых версий Android.SmsSend с начала текущего года. Пользователям мобильных устройств, работающих под управлением ОС Android, рекомендуется предварительно проверить в Интернете информацию о приложениях, которые они планируют установить, и, если такие приложения распространяются бесплатно, не отправлять никаких сообщений на предлагаемые злоумышленниками телефонные номера. Кроме того, можно обезопасить себя от установки вредоносного ПО, загружая его только из проверенных источников, таких как официальный Android Market. Теперь поговорим ещё об одном ярком событии, произошедшем в августе 2011. Многочисленные специалисты в области психологии утверждают, что игромания является зависимостью, а следовательно, болезнью. В августе 2011 года специалисты компании «Доктор Веб» установили, что поклонникам игр угрожают и иные опасности, одна из которых может передаваться через Интернет. 5 августа на форуме компании «Доктор Веб» появилось сообщение об обнаружении очередной угрозы: при попытке подключиться к одному из игровых серверов Counter-Strike 1.6 на компьютер пользователя начинали загружаться подозрительные файлы svhost.exe и bot2.exe, а также файл с именем admin.cmd (в начале этого года данный файл раздавался под именем Counter-Strike.cmd). Следует отметить, что такое поведение нестандартно для программного обеспечения игры Counter-Strike. В ходе проведенного аналитиками компании «Доктор Веб» расследования удалось установить следующее. Изначально группой злоумышленников был создан игровой сервер Counter-Strike, распространявший троянскую программу Win32.HLLW.HLProxy (некоторое время назад этот троянец вообще распространялся среди поклонников Counter-Strike в качестве «полезного» приложения, поэтому многие самостоятельно скачали и установили его на своих ПК). Технология «раздачи» троянца была весьма интересной: при любом подключении к игровому серверу игроку демонстрируется специальное окно приветствия MOTD, в котором может присутствовать реклама сервера или какие-либо установленные его администрацией правила. Содержимое этого окна представляет собой HTML-файл. Созданный злоумышленниками файл MOTD содержит скрытый компонент IFRAME, с помощью которого выполнялся редирект на один из принадлежащих им серверов. С него, в свою очередь, загружался и устанавливался на компьютер жертвы файл admin.cmd, содержащий троянца Win32.HLLW.HLProxy. Основное назначение троянца заключалось в том, что он запускает на компьютере игрока прокси-сервер, эмулирующий на одной физической машине несколько игровых серверов Counter-Strike и передающий соответствующую информацию на серверы VALVE. При обращении к сэмулированному троянцем игровому серверу программа-клиент перебрасывалась на реальный игровой сервер злоумышленников, откуда игрок тут же получал троянца Win32.HLLW.HLProxy. Таким образом, количество зараженных компьютеров росло в геометрической прогрессии. Пример работы троянца показан на следующей иллюстрации, демонстрирующей несколько игровых серверов, якобы запущенных на инфицированной машине с одним IP-адресом:  Помимо этого, троянец обладает функционалом, позволяющим организовывать DDoS-атаки на игровые серверы и служебные серверы VALVE, благодаря чему значительная их часть в разное время могла оказаться недоступна. Можно предположить, что одной из целей злоумышленников являлся сбор денег с владельцев игровых серверов за подключение к ним новых игроков, а также DDoS-атаки на «неугодные» игровые серверы. Любителям игры Counter-Strike мы рекомендуем проявлять внимательность. Не следует соглашаться с предложением операционной системы о загрузке и установке на компьютер каких-либо исполняемых файлов. По состоянию на 29 августа 2011 года вредоносное ПО все еще продолжает распространяться с некоторых игровых серверов. Ранее мы уже сообщали, что появившаяся в августе новая троянская программа Win32.Induc.2 заражает среду разработки Delphi таким образом, что все созданные с ее помощью приложения оказываются инфицированными вредоносным ПО. Основное отличие Win32.Induc.2 от Win32.Induc заключается в том, что новая версия троянца несет в себе функциональную нагрузку, а не просто способна создавать собственные копии. Троянец прописывает ярлык своего исполняемого файла в стандартной папке автозагрузки Windows под именем APMV и снабжает его случайным значком. Стартовав при следующем запуске операционной системы, Win32.Induc.2 выполняет поиск папки, в которую установлена среда разработки Delphi, записывает копию самого себя в файл defines.inc и модифицирует файл sysinit.pas таким образом, что при запуске инфицированной программы троянец сохраняется в файле с именем ~.exe и запускается на выполнение. Затем Win32.Induc.2 осуществляет пересборку модуля sysinit, вслед за чем возвращает содержимое папки Source в исходное состояние с целью затруднить определение присутствия вредоносной программы в системе. Полученный в результате компиляции dcu-файл троянец помещает в папку /lib, что приводит к заражению всех создаваемых пользователем Delphi программ. Как уже упоминалось, данная модификация троянца несет определенную функциональную нагрузку, которая реализована весьма любопытным образом. Во вредоносном файле «зашито» несколько URL, ссылающихся на «аватарки» пользователей ряда интернет-форумов. Внутри самих «аватарок», в свою очередь, скрыта закодированная строка, содержащая другой URL, по которому троянец скачивает с удаленного узла зашифрованный exe-файл. Таким образом, в Win32.Induc.2 реализована функция загрузки и запуска исполняемых файлов, способных нанести вред операционной системе. Ещё одна угроза прошедшего месяца- BackDoor.DarkNess — не просто бэкдор, на основе которого любой желающий может построить бот-сеть, способную осуществить DDoS-атаку на выбранную цель. Это многопрофильный инструмент, позволяющий злоумышленникам реализовывать различные функции. Например, модификация BackDoor.DarkNess.25 умеет красть пользовательские данные из таких популярных программ, как Total Commander (параметры доступа к FTP), FlashFXP, FileZilla, WS_FTP, QIP, CuteFTP, The Bat!, но основное назначение бэкдора — реализация DDoS-атак по команде с удаленного сервера. BackDoor.DarkNess написан на языке Delphi, административная часть реализована на языке PHP. Вот так выглядит страница административного центра бот-сети изнутри: За последние четыре месяца специалистами компании «Доктор Веб» было зафиксировано 49 бот-сетей, построенных с использованием BackDoor.DarkNess. Порядка десяти из них действуют до сих пор, и за их активностью компания продолжает внимательно следить. Всего за этот период ботам было передано 363 уникальные команды, большинство из которых инициировало DDoS-атаки. Наиболее популярной целью таких атак стали многочисленные российские серверы онлайновой игры LineAge-2: игровые серверы LA2 подвергались нападению в 13,5% случаев (71 уникальная атака). Другие атакованные сайты имеют следующую тематическую направленность (в порядке убывания популярности): эскорт-агентства, форумы, посвященные вредоносному ПО и информационной безопасности, магазины поддельных часов ведущих мировых марок, СМИ, хостинг-провайдеры, службы доставки пиццы и, наконец, площадки биржи «Форекс». Среди наиболее популярных целей хакерских атак следует отметить следующие серверы:

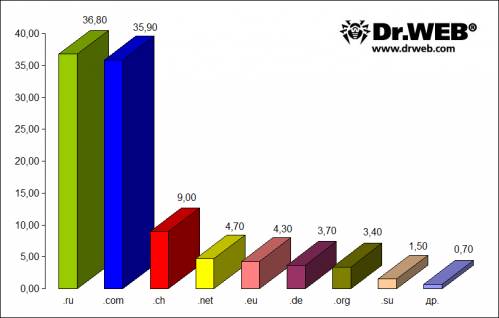

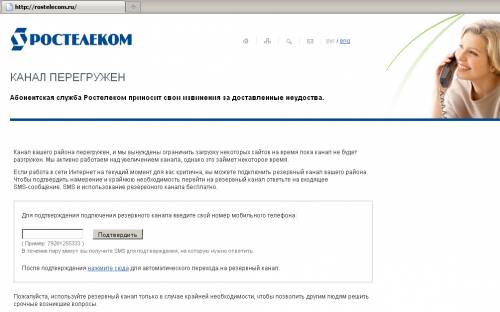

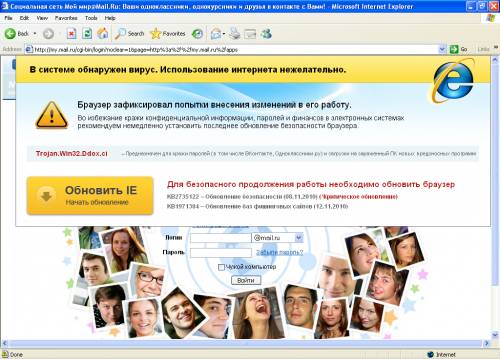

Как видно из графика, лидирующие позиции в данном случае занимают доменные зоны .ru и .com (36,8% и 35,9% соответственно), на третьем месте — зона .ch с показателем 9%, за ней расположились домены .net (4,7%), .eu (4,3%), .de (3,7%), .org (3,4%) и .su (1,5%). Общее количество атак на сайты, расположенные в других доменных зонах, составило менее процента. Можно предположить, что благодаря широкой распространенности этого бэкдора (а также проникновению этой программы в свободный доступ) количество бот-сетей и их активность в ближайшем будущем вряд ли уменьшится. Несмотря на то, что BackDoor.DarkNess известен в течение уже длительного времени, он все еще пользуется определенной популярностью: в месяц вирусная лаборатория «Доктор Веб» получает 30 новых сэмплов данного бэкдора, то есть в среднем по одному сэмплу в сутки. Можно также ожидать появления новых модификаций BackDoor.DarkNess, несущих дополнительную функциональную нагрузку помимо реализации основной функции DDoS-бота. Хитом сезона стал Trojan.Mayachok.1 и Mayachok.2. Начало августа ознаменовалось стремительным ростом числа заражений троянской программой Trojan.Mayachok.1. Атаке этой вредоносной программы подверглись многие пользователи, неожиданно столкнувшиеся с невозможностью выйти в Интернет: вместо запрашиваемых ими сайтов в окне браузера демонстрировалось сообщение: «Канал вашего района перегружен, и мы вынуждены ограничить загрузку некоторых сайтов на время, пока канал не будет разгружен. Если работа в сети Интернет на текущий момент для вас критична, вы можете подключить резервный канал вашего района. Чтобы подтвердить намерение и крайнюю необходимость перейти на резервный канал, ответьте на входящее СМС-сообщение». Если пользователь следовал указаниям злоумышленников и вводил свой телефонный номер в соответствующую форму, а затем отвечал на входящее СМС, с его счета незамедлительно списывались средства. Были зафиксированы случаи блокировки доступа в Интернет с подменой сайта «Ростелеком», однако этим аппетиты злоумышленников не ограничивались: вот неполный список интернет-ресурсов, страницы которых может подменить этот троянец: youtube.com, vkontakte.ru, odnoklassniki.ru, rostelecom.ru, support.akado.ru, my.mail.ru. Одновременно с этим множество пользователей оказались подвержены заражению второй версией данной троянской программы: ее особенность заключается в том, что эта модификация Trojan.Mayachok инфицирует Volume Boot Record, после чего в браузерах пользователей появляется сообщение о том, что их компьютер якобы заражен вирусом Trojan.Win32.Ddox.ci. Для устранения «проблемы» злоумышленники предлагают жертве установить обновление браузера, для чего требуется отправить на короткий номер платное СМС-сообщение. При этом создатели троянца не поленились разработать отличающиеся своим оформлением баннеры для наиболее популярных на сегодняшний день браузеров: Microsoft Internet Explorer, Mozilla Forefox, Opera, Google Chrome. Для устранения этих угроз пользователям, пострадавшим от троянских программ Trojan.Mayachok.1 и Trojan.Mayachok.2, рекомендуется просканировать диски своего компьютера с помощью антивирусного ПО. Не забывают вирусописатели и об одной из традиционных схем распространения вредоносных программ — почтовом спаме. В августе лидирующие позиции среди подобных рассылок занял троянец BackDoor.Pushnik.15, основное предназначение которого состоит в краже электронных денег пользователей платежной системы WebMoney. Довольно активно по каналам электронной почты распространяются даунлоадеры, в частности, троянец Trojan.DownLoad2.24758, зафиксированный в почтовом трафике в 13,79% случаев. Не отстает от него и давно известная вредоносная программа семейства Trojan.Oficla. Среди прочих угроз, замеченных в августе в почтовом трафике, следует упомянуть о Win32.HLLM.MyDoom в различных модификациях, а также о троянцах Trojan.Tenagour.3 и Win32.HLLM.Netsky. Вредоносные файлы, обнаруженные в почтовом трафике в августе

Всего проверено: 243,888,860 Вредоносные файлы, обнаруженные в августе на компьютерах пользователей

Всего проверено: 129,475,241,055

| ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

| ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Всего комментариев: 0 | |