02:17 Не верь глазам своим: атака на пользователей vkontakte | |

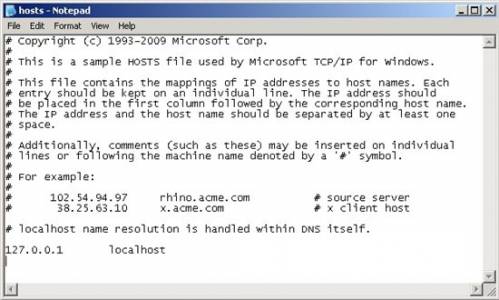

Несколько дней назад один из клиентов антивирусной лаборатори Microsoft Malware Protection Center предоставил интересный образец вредоносного файла, определяемого как троян TrojanDropper:Win32/Vundo.L, специально разработанного хакерами для кражи учетных данных пользователей социальной сети Вконтакте.ру и перенаправляющая посетителей на 92.38.209.252, но весьма необычным способом. Наиболее распространенным способом взламывать сайты является проникновение в систему и внедрение файла, содержащего алгоритмы взлома, в корневой каталог system32 /drivers, где модифицируется файл Hosts. Однако, когда на зараженном компьютере вы открываете эти файлы, в них нет никаких ссылок на сайты "vk.com” и "vkontakte.ru”.

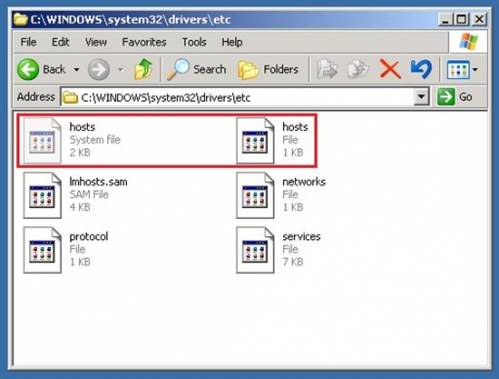

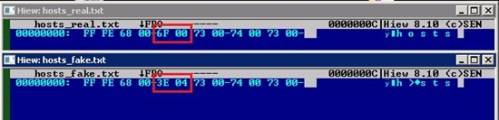

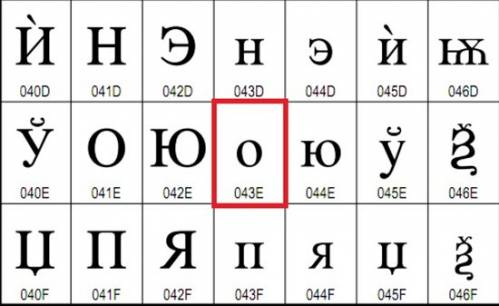

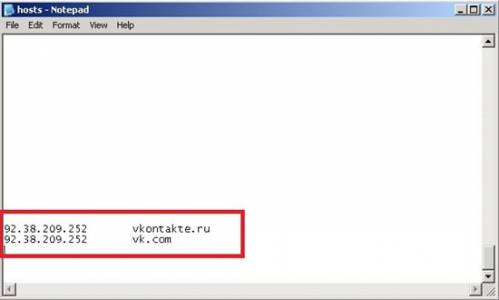

Но если включить в системе отображение скрытых файлов, то мы можем видеть другой файл "hosts". Он скрытый, как в следующем примере, показанном ниже: Есть два файла с точно тем же самым именем, "hosts", в папке etc! Как это могло произойти? Как мы знаем, каталог не может содержать два файла с тем же самым именем. Когда мы копируем имена файлов в блокнот, сохраняем их как текстовый файл в формате Unicode и открываем их с HEX-редактором, мы видим следующее (верхнее для первого файла "hosts", ниже для второго файла "hosts"): Для кодовой таблицы Unicode (UTF-16), символ 0x006F выглядит точно так же как 0x6F в таблице ASCII, и представляет собой латинский символ "o”. Но где находится 0x043E в Unicode? Вот перед вами соответствующий диапазон таблицы 0400-04FF. Как можно заметить, Unicode 0x043E представляет собой кириллический символ , и чем-то напоминает английское "о". Итак, скрытый файл "host" является настоящим host фалом , при открытии которого можно увидеть две строчки расположенные в самом конце файла. К сожалению, это не первый случай когда злоумышленники использовали скрытый потенциал символов в формате Unicode для обмана людей. В августе китайский хакер раскрыл еще один способ введения пользователей в заблуждение и принуждения их к запуску исполняемого вредоносного файла. Например, перед вами файл "picgpj.exe”. "gpj.exe” - часть названия файла специальным образом модифицирована при помощи вставленного перед ней RLO-символа (он переопределяет направление чтения текста на "справа-налево"), мы получаем удивительную картину: Хакеры

также для создания полной иллюзии специальным подменяют образом

иконку исполняемого файла. Не знающие люди принимают их за файлы с

изображением и, не задумываясь о последствиях, открывают их. Для

большинства программ такие трюки с Unicode-символами проходят

безболезненно, в отличие от глаз обычных пользователей, когда свою роль

играет социальная инженерия и человеческий фактор. Итак, можем ли верить всему, что видим? Ответ очевиден - не всегда. Будьте бдительны и внимательны, так как кажущиеся мелочи, в последствии могут перерасти в большие проблемы.

| |

|

| |

| Всего комментариев: 0 | |