06:16 Обнаружен новый тип DDoS-атак | |

DDoS-атака - сокращение от Distributed Denial Of Service Attack.

Особенность данного вида компьютерного преступления заключается в том, что

цель злоумышленников- это не проникновение в

защищенную компьютерную систему с целью кражи или же уничтожения

информации. Цель атаки - парализовать работу атакуемого веб-узла.

Первые сообщения о DDoS-атаках появились в 1996 году, но всерьез об

этой проблеме заговорили в конце 1999 года, когда после подобной атаки, были выведены из строя

веб-серверы таких крупнейших корпораций, как Amazon, Yahoo, CNN, eBay, E-Trade и

ряда других. Спустя год, в декабре 2000-го

"Рождественский сюрприз" повторился: серверы крупнейших корпораций были

атакованы по технологии DDoS при полном бессилии сетевых

администраторов. С тех пор сообщение о DDoS-атаке уже не являются

сенсацией. Главной опасностью здесь является простота организации и то,

что ресурсы хакеров являются практически неограниченными, так как атака

является распределенной. Но совсем недавно, специалистами из компании Trustwave-SpuderLabs, был обнаружен новый тип DoS-атак, которые выходят за рамки классического определения атак подобного рода и затрагивает более высокие уровни стэка сетевых протоколов.

"DoS-атака на четвертом уровне затрагивает одновременные подключения в

нескольких сетевых уровнях, что вызывает блокировку сетевого канала.

Теоретически, можно использовать сразу все семь уровней сетевого

протокола TCP/IP и провоцировать DoS на уровне конечных приложений".

Специалисты заявляют, что DoS седьмого уровня возникает, когда клиент

заходит

на веб-сервер и делает запрос на соединение через запросы, например,

HTTP Post, отвечающие за отправку данных веб-форм. Веб-сервер начинает

ожидать получения данных формы, которые в реальности передаются очень

медленно, но сервер держит канал приема открытым. "Что произойдет, если

бы я смог отправить на одну машину более 20 000 Post-запросов и

передавать данные по ним очень медленно? Эта разновидность DoS-атаки

сделала бы веб-сервер недоступным для настоящих пользователей".

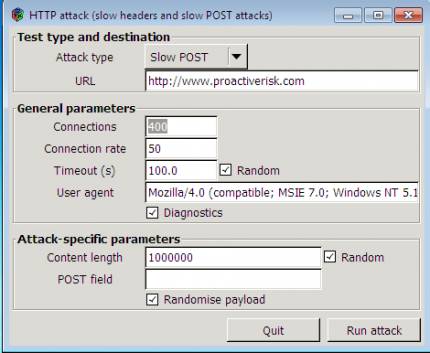

Специалисты из компании Trustwave-SpuderLabs заявили, что им было

создано программное обеспечение HTTPS POST

Tool, позволяющее сетевым администраторам определять, насколько их

машины подвержены новым типам DoS-атак.

В отличие от традиционных атак, блокируемых на

уровне провайдеров, работать с новыми атаками сложнее. "Здесь происходит

сдвиг основной парадигмы, так как нужно абстрагироваться от полосы

пропускания сети и посмотреть на локальные ресурсы веб-сервера и

платформы, обслуживаемой им. В конечном итоге количество трафика,

которое необходимо заблокировать, гораздо меньше общего объема трафика

на сервере", - говорит Райен Барнетт, старший технический специалист

Trustwave – SpiderLabs. Для администраторов уже есть некоторые модули, позволяющие бороться с

такими типами атак, например Apache 2.2 имеет модуль mod_reqtimeout и

опцию RequestReadTimeout, которая работает на весь сервер сразу, но не

на конкретные обслуживаемые сайта. Кроме того, можно настроить защиту

при помощи WebApplication Firewall (WAF), а также коммерческого продукта

WebDefend. Барнетт говорит, что возможность измерять производительность приложений,

а также отслеживание потока трафика также частично позволит решить

проблему. "Самым лучшим способом защиты, конечно, является метод при

котором мусорные запросы блокируются не веб-сервером, а шлюзами, которые

анализируют трафик. Кроме того, возможно писать приложения с более

защищенным кодом, который будет пресекать подобные попытки запросов".

Источник | |

|

| |

| Всего комментариев: 0 | |