03:30 TeamViewer: атака на банковский сектор | |

Известно, что банковский сектор- наиболее

распространённая цель для киберкриминала. За последние два месяца

специалисты компании Group-IB

зафиксировали 30% рост инцидентов, связанных с мошенничеством в системах

дистанционного

банковского обслуживания

ДБО. Наиболее распространенными причинами подобных инцидентов является

слабая

политика информационной безопасности в малом и среднем бизнесе, а также

рост

профессионализма злоумышленников при разработке вредоносного

программного обеспечения. Поэтому

постоянный анализ новых видов мошеннических программ является

необходимостью и залогом

успешных расследований преступлений в системах ДБО. Специалисты Центра

вирусных исследований и аналитики Eset обнаружили новую угрозу, в виде –

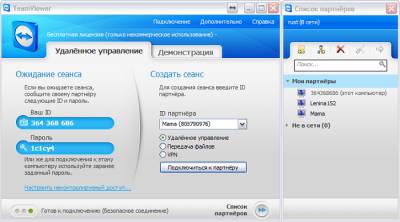

Win32/Sheldor.NAD, которая является модификацией

популярной программы для удаленного администрирования компьютера –

TeamViewer. Данные сведения были получены сотрудниками Центра при

проведении экспертизы в рамках расследования компанией Group-IB

инцидента, связанного с мошенничеством в системах дистанционного

банковского обслуживания (ДБО). В процессе расследования инцидента, произошедшего в одном из российских

банков, была выявлена вредоносная программа Win32/Sheldor.NAD (по

классификации Eset), которая представляет собой модифицированную версию

программного обеспечения для удаленного администрирования компьютера -

TeamViewer 5.0. При этом был модифицирован один из модулей легальной

программы, который используется в процессе сетевого взаимодействия с

серверами TeamViewer. Модификация позволяла отправлять

аутентификационные данные актуального сеанса TeamViewer на сервер

злоумышленников, у которых появлялась возможность в любой момент

получить доступ к активной сессии пользователя на зараженном ПК. Это

означает, что мошенники имели не только доступ к конфиденциальным данным

пользователя, но и могли выполнять ряд действий на инфицированном

компьютере, в том числе осуществлять транзакции в системах ДБО, что вело

к финансовым потерям пользователя.

Так как большинство компонентов модифицированной версии TeamViewer имели

легальную цифровую подпись и являлись легальными компонентами, за

исключением одного модуля, количество антивирусных продуктов,

зафиксировавших угрозу на момент ее обнаружения, было мало. Стоит

отметить, что модифицированная версия TeamViewer устанавливалась в

систему пользователя при помощи специально разработанной троянской

программы-инсталлятора, которая создавала все необходимые ключи реестра

для работы Win32/Sheldor.NAD: копировала компоненты TeamViewer в

системную папку %WINDIR% и добавляла в автозапуск. Использование легальных программ удаленного администрирования для

различного рода действий злоумышленников мы встречаем уже далеко не

первый раз. Однако в данном инциденте речь

идет о модификации функционала популярной программы TeamViewer, что

говорит о том, что злоумышленники явно преследовали цель максимальной

схожести с легальным ПО. Это и позволило им оставаться незамеченными для

большинства антивирусных решений». Источник | |

|

| |

| Всего комментариев: 0 | |